米Microsoftは12月20日(現地時間)、Security, Compliance, and Identity Blogの記事「SAM Name impersonation - Microsoft Tech Community」において、Active Directoryの2件の脆弱性「CVE-2021-42278」と「CVE-2021-42287」にできるだけ早く対処するように呼びかけた。

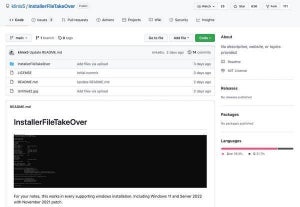

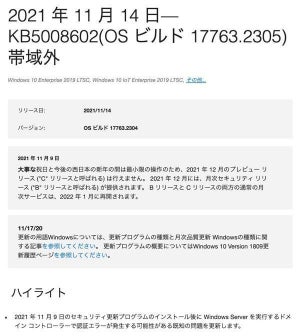

この2件の脆弱性に対しては、2021年11月の月例セキュリティアップデートで修正パッチ「KB5008102」および「KB5008380」がリリースされているが、その後12月12日にこの脆弱性を悪用した概念実証ツールが公開され、攻撃に悪用されるリスクが高まっているという。

CVE-2021-42278は攻撃者がコンピュータアカウントのsAMAccountNameスプーフィングを利用してセキュリティ認証をバイパスできるという脆弱性である。そしてCVE-2021-42287はKerberos認証の特権属性証明(PAC)の問題に起因して、攻撃者がドメインコントローラーになりすますことができる脆弱性になる。これらの2つの脆弱性を組み合わせることで、ドメインユーザーの資格情報を持つ攻撃者が、ドメイン管理者権限を不正に取得できる可能性があるという。

この2件の脆弱性を修正するパッチは、前述のように2021年11月の月例セキュリティアップデートに含まれる形でリリースされた。

- KB5008102 - Active Directory セキュリティ アカウント マネージャーの変更の強化 (CVE-2021-42278)

- KB5008380 - 認証の更新プログラム (CVE-2021-42287)

Microsoftでは、脆弱性の影響を回避するために、公開されているパッチをできるだけ早く適用することを推奨している。なお、Security, Compliance, and Identity Blogの記事は、使用している環境でこれらの脆弱性が悪用された可能性があるかどうかを調査する手段も解説している。