米国土安全保障省サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA: Cybersecurity and Infrastructure Security Agency)は12月13日(米国時間)、Java用のロギングツール「Apache Log4j 2.x(以下、Log4j 2)」の「CVE-2021-44228」脆弱性に関するガイダンスページを公開した。同ガイダンスは、この問題に関する1次情報の参照先として利用できる。

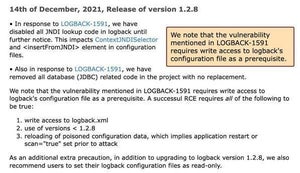

CVE-2021-44228の脆弱性は、Log4j 2が動作するJavaアプリケーションに対してリモートの第三者が任意のコードを実行させることができるもので、通称「Log4Shell」とも呼ばれている。脆弱性の深刻度を表すCVSS v3のベーススコアは最高値の10.0が付けられており、できる限り早急に対処する必要がある。

攻撃への転用が容易なことに加えて、Log4j 2が非常に多くのアプリケーションやフレームワーク、ライブラリによって利用されているということが、この問題を極めて厄介なものにしている。自分のアプリケーションが直接的にLog4j 2を利用しているかどうかだけでなく、依存しているフレームワークやライブラリが内部的に利用しているかどうかまで確認する必要があり、具体的な影響範囲を特定することが簡単ではないからだ。

CISAは、Joint Cyber Defense Collaborative(JCDC)と呼ばれる官民連携プログラムに基づいてパートナーの企業や団体と共同でこの問題の全容把握に取り組んでいるとのことで、今回公開されたガイダンスページはそれらの情報に基づいたものになっている。

具体的には、CVE-2021-44228の技術的な詳細や、Log4j 2を利用している場合に取るべきアクション、影響を受ける製品とデバイスのリスト、JCDCパートナーからの緩和ガイダンスへのリンク集、影響を受けるシステムの検出ルールといった情報が提供されている。

なお、既知の影響を受ける製品とデバイスは、次のGitHubリポジトリにそのリストや該当するバージョン、パッチ情報などがまとめられている。

これらの情報は継続的に更新される予定であるため、状況が落ち着くまでは継続的にチェックし、必要な対策を迅速に実施することが推奨される。