米Cybersecurity and Infrastructure Security Agency (CISA)は3月18日(米国時間)、「Using CHIRP to Detect Post-Compromise Threat Activity in On-Premises Environments |CISA」において、新しいフォレンジック収集ツール「CHIRP(CISA Hunt and Incident Response Program)」の公開をアナウンスした。

CHIRPは、2020年12月に発覚した「SolarWinds Orion」を悪用したサイバー攻撃に関連して、その侵入の痕跡(IOC: Indicators Of Compromise)を検出するためのツールである。CISAでは既にMicrosoft 365/Azure環境に対する同様のIOC検出ツール「Sparrow」を公開しているが、CHIRPはオンプレミス環境で侵害の兆候を調べることができる。

SolarWinds Orionを悪用したサイバー攻撃について、CISAはこれまで以下の2件のセキュリティアラートを発令している。

- AA20-352A: Advanced Persistent Threat Compromise of Government Agencies, Critical Infrastructure, and Private Sector Organizations | CISA

- AA21-008A: Detecting Post-Compromise Threat Activity in Microsoft Cloud Environments | CISA

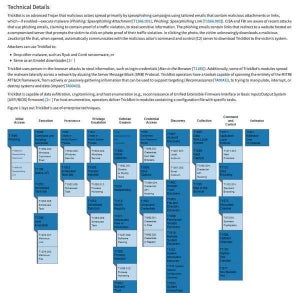

サイバー犯罪グループはOrion Platformのアップデート機能を利用して攻撃対象システムにトロイの木馬型マルウェアを埋め込み、それを悪用してサイバー攻撃を行っていた(AA20-352A)。その後、オンプレミス環境だけでなく、Microsoft 365およびMicrosoft Azure環境においてもこれに付随した侵害が行われたことが判明した(AA21-008A)。

CHIRPはこれら2件のアラートに関連して開発されたものになる。開発の経緯や具体的な使用方法などについては、新たに発令されたセキュリティアラート「AA21-077A」にまとめられている。

CHIRPはPythonで作成されており、次のGitHubリポジトリで公開されている。