Microsoft Exchenage Serverのゼロデイ脆弱性を狙った攻撃による被害報告が相次ぐ中、開発元のMicrosoftは年3月15日(米国時間)、ワンクリックで応急処置を施して被害を軽減するためのツールを公開した。「Exchange On-premises Mitigation Tool (EOMT)」という名称が付けられており、下記のGitHubリポジトリよりダウンロードできる。

このツールは、対象となるExchange Serverを利用しており、かつ、まだセキュリティパッチを適用していないIT管理者向けに開発された。実行すると、脆弱性に対処する緩和策や、侵害の痕跡が検出された場合は自動的に修正される。専任のITチームを持たず、パッチの適用や更新プロセスに慣れていない顧客を想定しており、緩和策の実施を簡易化することで被害の拡大を食い止める狙いがある。

今回問題になっているExchange Serverの脆弱性は、CVE-2021-26855、CVE-2021-26857、CVE-2021-26858、CVE-2021-27065の4つで、複数の脆弱性を組み合わせることによってリモートから任意のコードを実行できるようになるというもの。侵入に成功したシステムにWebシェルをインストールし、同じネットワークの他のホストに攻撃を広げるケースも報告されている。

特に問題になっているのがCVE-2021-26855のサーバサイドリクエストフォージェリ(SSRF)の脆弱性で、この脆弱性を利用することで攻撃者が対象サーバの管理者権限の認証を取得することができる。

EOMTでは、URLリライト設定を利用することでCVE-2021-26855の影響を軽減するという。そして、「Microsoft Safety Scanner」と呼ばれるツールを利用してExchange Server内を検査し、侵害の痕跡が検出された場合には修正を試みる。Microsoft Safety ScannerはMicrosoftが提供しているマルウェアの検出・削除ツールであり、EOMTはこのツールを自動でダウンロードして使用する。

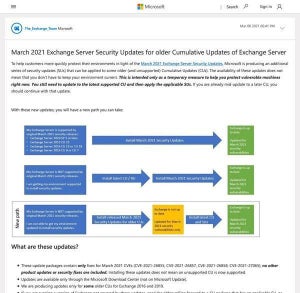

Microsoftでは、EOMT以前にも被害軽減のための「ExchangeMitigations.ps1」というスクリプトを同じGitHubリポジトリで公開しているが、それよりも今回公開したEOMTの使用を推奨しているという。両者の違いはQ&Aで説明されている。

EOMTはあくまでも暫定的な対処のためのツールであり、EOMT自身がExchange Serverに対して最新版へのアップデートやパッチの適用を実行するわけではない。したがって恒久的な対策としては、できるだけ早くセキュリティアップデートを適用することが推奨される。