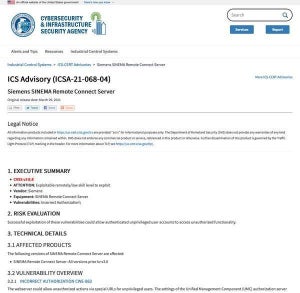

United States Computer Emergency Readiness Team (US-CERT)は3月13日(米国時間)、「Updates on Microsoft Exchange Server Vulnerabilities|CISA」において、Cybersecurity and Infrastructure Security Agency (CISA)がMicrosoft Exchange Serverのゼロデイ脆弱性に関して7件のマルウェア分析レポートを公開したと伝えた。

この7件のマルウェア分析レポートには、攻撃者が脆弱性を突いてシステムをリモートから乗っ取るために用いるWebシェルに関する詳細な分析結果が含まれている。2021年3月2日に明らかにされたMicrosoft Exchange Serverのゼロデイ脆弱性は、悪意を持った第三者によって対象システムに対する永続的な管理権限を奪取される恐れがあるというもの。影響範囲や被害の大きさが明らかになるとともに、US-CERTから連日のように関連するアナウンスが行われるという異例の事態が続いている。

CISAでは、Microsoftがセキュリティアップデートをリリースした翌日の同3月3日に下記の緊急指令とセキュリティアラートを発行し、Exchange Serverを利用する組織やシステム管理者に注意を促している。

- Emergency Directive 21-02: Mitigate Microsoft Exchange On-Premises Product Vulnerabilities

- Alert AA21-062A: Mitigate Microsoft Exchange Server Vulnerabilities

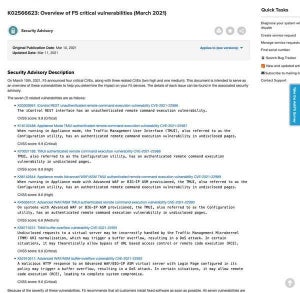

今回公開されたマルウェア分析レポートは以下の7件で、いずれも攻撃者によってシステムのリモート管理を可能にするために使用されるWebシェルを分析したものになる。

- MAR-10328877-1.v1: China Chopper Webshell

- MAR-10328923-1.v1: China Chopper Webshell

- MAR-10329107-1.v1: China Chopper Webshell

- MAR-10329297-1.v1: China Chopper Webshell

- MAR-10329298-1.v1: China Chopper Webshell

- MAR-10329301-1.v1: China Chopper Webshell

- MAR-10329494-1.v1: China Chopper Webshell

脆弱性を突いてExchange Serverへの最初のアクセスに成功した攻撃者は、これらのWebシェルをアップロードしてシステムをリモートから管理できる状態にする。具体的には、機密データや資格情報の盗み出し、追加のマルウェアをアップロード、ネットワーク内の別のホストへのコマンド発行、リモートからのコマンド実行などといった目的に利用されるという。このレポートは実際に攻撃の対象となったExchange Serverから抽出されたWebシェルを分析したものだが、攻撃者によって利用されているすべてのWebシェルを網羅しているわけではないため、注意が必要と説明されている。

CISAではこのマルウェア分析レポートの公開に合わせて、前述のセキュリティアラートAA21-062Aの内容も更新している。AA21-062Aについては、Exchange Serverの悪用に利用されたDearCryランサムウェアに関する情報も追加されている。ユーザーおよび管理者に対して、これらの情報を確認した上で、早急に対策を実施するように呼びかけている。