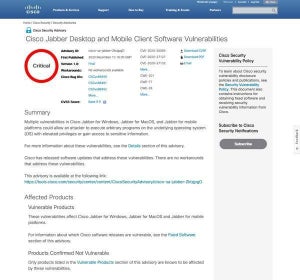

米国のCybersecurity and Infrastructure Security Agency (CISA)は12月18日(米国時間)、米Treckのネットワーク製品「Treck TCP/IP Stack」に複数の重大な脆弱性が報告されているとして、セキュリティアドバイザリ「Treck TCP/IP Stack」を公開した。Treck TCP/IP Stackは、Kasago TCP/IP、ELMIC、Net+ OS、Quadnet、GHNET v2、Kwiknet、AMXといった他の名前でも配布されている。

今回報告された脆弱性を悪用されると、攻撃者によって任意のコード実行やサービス拒否(DoS)状態、範囲外のメモリ読み取りなどが引き起こされる可能性があるという。

影響を受けるのは、バージョン6.0.1.67以前のTreck TCP/IP Stackにおける次のコンポーネントになる。

- HTTP Server

- IPv6

- DHCPv6

今回報告された脆弱性は4つあり、詳細はそれぞれ次のページで公開されている。

- CVE-2020-25066: CWE - CWE-122: Heap-based Buffer Overflow (4.3)

- CVE-2020-27337: CWE - CWE-787: Out-of-bounds Write (4.3)

- CVE-2020-27338: CWE - CWE-125: Out-of-bounds Read (4.3)

- CVE-2020-27336: CWE - CWE-125: Out-of-bounds Read (4.3)

脆弱性の深刻度を表すCVSS v3のスコアは9.8で、深刻度レベルは緊急(Critical)に分類される。CISAでは、早急に対策を施されたTreck TCP/IP 6.0.1.68以降のバージョンにアップデートすることを推奨している。最新のパッチを適用できない場合は、緩和策として、ファイアウォールのルールを見直してHTTPヘッダーに負のコンテンツ長を含むパケットを排除することを勧めている。

CISAによれば、これらの脆弱性を悪用するには高いスキルレベルが必要であり、現時点ではこれを利用した攻撃は確認されていないという。