キヤノンマーケティングジャパン(キヤノンMJ)は11月20日、2020年に多数検出が確認されたダウンローダー「Dridex(ドライデックス)」の解析レポートを公開した。今回の解析結果では、さまざまな形式のダウンローダーや数多くの解析妨害の仕組みにより、巧妙に端末へ侵入し検出を困難にさせる実態を確認したという。

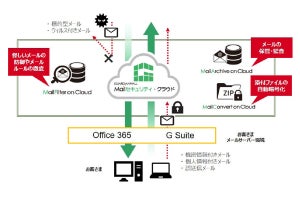

同社は2020年に日本国内においてボットネットを形成するバンキングマルウェアであるDridexの感染を狙ったダウンローダーを複数確認し、Dridex。主な侵入経路はフィッシングメールであり、感染するとオンラインバンキングなどの認証情報や機密情報が窃取される。

今回の解析結果により、従来のDridexダウンローダーに比べ、Excelファイル、Wordファイル、VBSファイルなど、さまざまな形式が存在することが判明したほか、Dridexダウンローダーはあまり利用されていないVBAのレイアウトを利用したり、環境により動作が異なったりするなど、さまざまな仕組みが施され、セキュリティソフトの検知を避け、解析を妨害する狙いがあることが明らかになった。

レポートでは、Dridexの主な侵入経路となるフィッシングメールと添付されたダウンローダーの動作について、2020年4月と7月にそれぞれ確認された特徴や違いなどを紹介している。

4月に日本で検出したVBA/TrojanDownloader.Agent(VBAを悪用したダウンローダー)を確認したところ、上位の亜種の大半がDridexの感染を狙ったダウンローダーだったという。確認した亜種だけでもVBA/TrojanDownloader.Agent全体の80%近くを占めたことに加え、7月もDridexの感染を狙ったダウンローダーが引き続き確認された。

4月と7月には実在する複数の運送会社を装ったフィッシングメールや、請求書を装ったフィッシングメールを確認。4月に確認された実在する運送会社を装ったメールでは、添付されているファイルを開くと請求書を装った画像が表示され、そこからコンテンツの有効化をクリックするとWMI(Windows Management Instrumentation)経由で実行されたPowerShellからダウンロードされたDridexに感染するというものだった。

7月には、請求書を装ったダウンローダーが添付されたフィッシングメールが確認され、同メールに添付されているファイルを開き、コンテンツを有効化すると、Excelのプロセスから直接Dridexをダウンロードし、実行していた。レポートでは、各ダウンローダーの動きやDridex感染までの流れを詳細に解説している。

また、Dridexダウンローダーで利用されているVBAソースコードには、あまり利用されないLayoutイベントを利用して自動実行を行い、セル内から抽出した文字列をデコードして実行する処理が記載されているものもあり、セキュリティソフトの検知を避ける狙いや解析を妨害する狙いがあるものと考えられるという。

ダウンローダーが接続を試みるURLは、エンコードされた大量のURLリストから選択され、これは自動解析や動的解析で抽出されたURLがシグネチャに登録される確率を減らしている可能性がある。

一部のURLへの通信がブロックされていても、ブロックされていないURLが存在すればダウンロードが成功し、Dridexに感染する可能性があり、レポートではDridexダウンローダーのさまざまな解析妨害の仕組みについて解説している。