United States Computer Emergency Readiness Team (US-CERT)は7月8日(米国時間)、「Mitsubishi Electric GOT2000 Series|CISA」において、三菱電機の「GOT2000シリーズ」に深刻度の高い複数の脆弱性が存在すると伝えた。これらセキュリティ脆弱性を利用されると、攻撃者によって対象の製品がサービス拒否(Denial of Service)の状態に陥らされたり、リモートから任意のコードを実行される危険性があると警告している。

三菱電機のGOT2000シリーズは、FA(Factory Automation)機器向けのプログラマブル表示器。今回報告された脆弱性が含まれるのは以下のモデルのうち、CoreOS バージョン -Y以前で動作しているものになる。

- GT27モデル

- GT25モデル

- GT23モデル

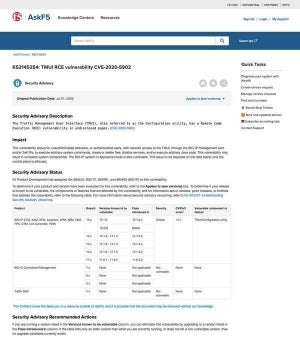

この脆弱性については7月4日に次の記事で既にお伝えしているが、US-CERTはこれを極めて深刻度の高い「CVSS v3 9.8」と評価しており、早急な対策を呼びかけている。

CVSS (Common Vulnerability Scoring System) は脆弱性の深刻度を評価するための指標で、脆弱性の技術的な特性や取り巻く状況、利用者環境への影響などを総合的に評価して0(低)から10.0(高)までのスコアで表す。本脆弱性のスコアは9.8と高く、深刻度は「緊急」レベルに分類される。

対象製品にGOT2000シリーズの主要なモデルが含まれているため影響を受ける対象が幅広いことや、リモートからの攻撃が可能なこと、攻撃に高度なレベルのスキルを必要としないことなどが、深刻度が高く評価された理由と思われる。

今回のセキュリティアドバイザリには次の6つの脆弱性が含まれている。

- バッファエラー: プログラムがメモリバッファの不正な領域にアクセスできる

- セッションの固定化: 攻撃者は固定化されたセッション識別子を利用して認証されたセッションを盗むことができる

- NULLポインタデリファレンス: Nullポインタを逆参照することでアプリケーションのクラッシュや終了を引き起こす

- 不適切なアクセス制御: 許可されていないアクターからのリソースへのアクセス制御が不適切

- 引数の挿入または変更: コマンドの引数の区切り文字を適切に処理しないため、攻撃者によって意図しない動作を引き起こされる

- リソース管理の問題: システムリソースの不適切な管理に関する複数の脆弱性がある

いずれもファームウェアに組み込まれているTCP/IP機能の不具合に起因するもので、CoreOSを最新版にアップデートすることで対処できる。CoreOSのアップデート方法は、三菱電機による下記のドキュメント(PDF)を参照のこと。

そのほか、Cybersecurity and Infrastructure Security Agency (CISA)では脆弱性が悪用されるリスクを最小限に抑えるために次のような対策を推奨している。

- すべての制御システムデバイスやシステム本体のネットワークへの露出を最小限にし、インターネットからアクセスできないようにする。

- 制御システムのネットワークとデバイスをファイアウォールの内側に配置し、ビジネスネットワークから分離する。

- リモートアクセスが必要な場合にはVPNなどの安全な方法を使用する。