CERT Coordination Center (CERT/CC, Carnegie Mellon University)は6月9日(米国時間)、「VU#339275 - Universal Plug and Play (UPnP) SUBSCRIBE can be abused to send traffic to arbitrary destinations」において、ユニバーサル・プラグアンドプレイ・プロトコル(UPnP: Universal Plug and Play)に脆弱性が存在すると伝えた。この脆弱性を悪用されると、UPnPを実装したデバイスにおいてDDoS攻撃やデータ漏洩を引き起こされる危険性があるとされている。

-

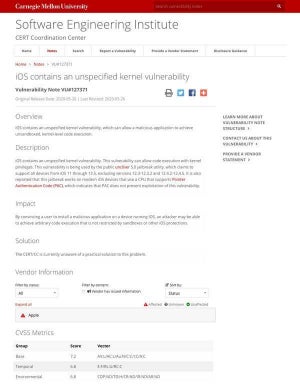

VU#339275 - Universal Plug and Play (UPnP) SUBSCRIBE can be abused to send traffic to arbitrary destinations

UPnPはネットワーク上のデバイスを自動検出したり、対話を行ったりするために使われるプロトコル。信頼できるLANでの利用が想定されており、認証の形式に関しては規定されていない。UPnPのSUBSCRIBE機能に問題があり、DDoS攻撃やデータ窃取を起こされるおそれがあるという。この脆弱性は「CallStranger」と呼ばれている。

CallStrangerは次のページに詳細が掲載されている。

Open Connectivity Foundation (OCF)はすでにこの問題を修正するため、UPnPの仕様そのものをアップデート済み。アップデートされた仕様書は次のページで閲覧することができる。

CERT/CCはベンダーに対してはアップデートされたUPnPの実装を、ユーザーに対してはインターネットにアクセス可能なインタフェースにおけるUPnPプロトコルを無効化するといった対策を呼びかけている。