シンガポール情報通信省が1月に発表したレポート

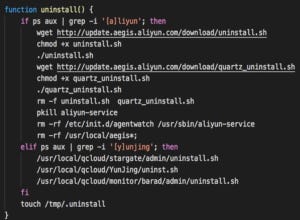

2018年夏に発覚したシンガポールの首相リー・シェンロン氏の医療情報を含む150万人の患者情報が同国の医療機関から流出したインシデントの詳細をシンガポール情報通信省が1月にPDFで公開している。400ページにおよぶ詳細なレポートだ。流出したデータは、患者の氏名、NRIC(National Registration Identification Card)番号、住所、人種などの情報を含むものでリー・シェンロン首相のデータも含まれている。ターゲティングされたフィッシングによるマルウェアの混入、海外のC&C(Command and Control)Serverとの通信による端末の制御と1年近くの活動の末に大量の患者情報が盗み出されており、高度な標的型攻撃の分析フレームワークサイバーキルチェーンに即して解説している。

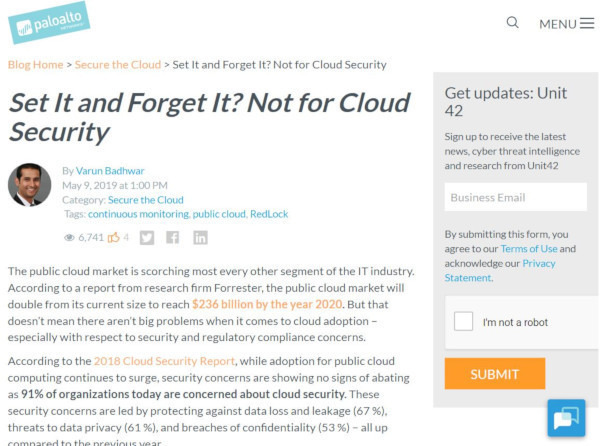

Palo Alto Networks公式ブログでは、このレポートを題材にした「インシデント報告から考えるセキュリティ対策」を掲載している。2017年8月からアクセス停止措置をおこなう2018年7月までのおよそ1年間にわたるターゲットの組織内行動は派手なもので、アクセスエラーや管理者が不審に思うであろうエラーが何度も起きていたにも関わらずこれに管理者が適切に対処できなかったこと(ほか、脆弱な管理者パスワード、二要素認証の導入漏れ、不要なシステム間の通信を許可するなどの設定ミス、既知のバグや脆弱性を放置)を指摘。"組織内部は信頼できるはずという根拠のない思い込みをなくす"ことを教訓として掲げている。

侵入されてしまっているのに"組織内部は信頼できるはず"では、潜伏期間やC&Cサーバーを使うような攻撃には対処できない。内部端末を操作され、目的の行為へと導かれるため、適切なアクセス権を持つもののアクセスだから大丈夫と管理者が誤審しているのだ。侵入後のネットワークの世界では以下のアクセスが発生する。このうち、2と3は不適切であるため許可すべきでないことを改めて啓蒙している。

1.適切なアクセス権を持つ人による適切なアクセス

2.適切なアクセス権を持つ人による不適切なアクセス(内部不正)

3.適切なアクセス権を盗み出した攻撃者による不適切なアクセス

またブログでは、境界の内側のアクセスを常に検証する「ゼロトラスト」を勧めており、指針のひとつとして非営利団体Center for Internet Security, Inc.が公開しているガイドライン「20 CIS Controls」を掲示している。最上位のハードウェア資産から順に番号が振られているが、これは優先順位を表すもので、具体的な20のベストプラクティスを抽出しているもの。いずれも基本的な対策だが、それぞれを適切なレベルで維持することは容易なことではなく、シンガポールの医療機関のデータ流出は、3番目の継続的な脆弱性管理や4番目の管理者権限の制御、6番目の監査ログの保守、監視および分析に問題があったことが主な要因であったことを述べている。20 CIS Controls(Ver 7.1)は以下の通り。

1.ハードウェア資産管理

2.ソフトウェア資産管理

3.継続的な脆弱性管理

4.管理者権限の制御

5.モバイル機器、ラップトップ、ワークステーション、サーバー上のハードウェアとソフトウェアの安全な設定

6.監査ログの保守、監視および分析

7.電子メールとWebブラウザの保護

8.マルウェア対策

9.ネットワークポート、プロトコル、サービスの制限と管理

10.データ復旧機能

11.ファイアウォール、ルーター、スイッチなどのネットワークデバイスの安全な設定

12.境界防衛

13.データ保護

14.知る必要性に基づいたアクセス制御

15.無線アクセス制御

16.アカウントの監視と管理

17.セキュリティ意識向上およびトレーニングプログラムを実施

18.アプリケーションソフトウェアのセキュリティ

19.インシデント対応と管理

20.侵入テストとレッドチーム演習