マルウェアを用いてPC端末などの自由を奪い、金銭との引き換えによりアンロックするランサムウェア攻撃は、ビジネスシーンにおけるデータの重要性をあらためて認識させる。突如として、自由を奪われた業務で利用するPC。自身の仕事が停滞することはもちろん、状況によってはサービス継続が困難になることも危惧される。従来、紙などのデータに分散されていた情報や業務、ビジネスサービス提供のプロセスがデジタル化されることによって、端末の中に収まっている。この端末の解放は、ある程度の金銭との取引には見合ってしまう。

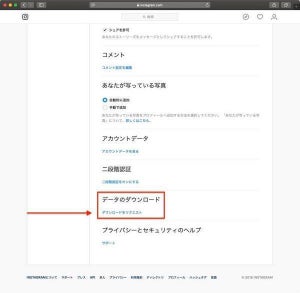

企業領域をターゲットにするランサムウェアが増加する所以だが、英セキュリティベンダーのSophosの最新のセキュリティ報告書「SophosLabs 2019 Threat Report」によると、サイバー犯罪者は古くからの手口に戻り、手作業でのハッキング手法を使ってターゲット攻撃を洗練させているようだ。SophosのオウンドメディアNaked securityにJohn E Dunn氏が寄稿している。

CryptoLockerやWannaCryなどのランサムウェアは、楽観的で無差別な攻撃と分類できる--これらはターゲットシステムに侵入するために、可能性のある多数のターゲットに無差別に添付ファイルを送りつけるなどのシンプルな自動化手法を用いる。しかし、今回の報告書で最も目を引くのは、自動化の真逆--つまり手作業による管理というトレンドだとJohn E Dunn氏は述べる。SophosLabs 2019 Threat Reportでは、1989年という古い時代にAPT(Advanced Persistent Threat/高度標的型)攻撃に関する文献を指し、ターミナルを使った手動による攻撃の歴史に触れている。

手動を織り込む攻撃についてJohn E Dunn氏は攻撃を手動で実装することは時間がかかるし、規模のメリットが得られない。一方で、検出が難しいという長所がある。なぜなら、攻撃者は様子を見ながら変化できるので、必ずしも予測可能なパターンに従う必要はなく、守る側はこれを阻止できないからだと一般的に割に合わないとした上で、SamSamランサムウェアがこれを大きく覆しはじめたことを解説している。

SamSamは2015年にさかのぼることができるが、2018年になっても使われている。実際、Sophosの研究者は2018年半ばまで2年半にわたって、SamSamを使って600万ドルを巻き上げた個人またはグループを確認。この人物またはグループは、最初の一年間小さな規模でスタートしたが、2016年12月に効果の高いランサムウェア、ターゲティング攻撃と手動による攻撃を組み合わせた方が良いと気がついたのだという。GrandCrabが要求する金額は400ドルだが、SamSamを使った攻撃では1回で最大5万ドルの身代金が要求されている。圧倒的な要求金額差だが注目しなければならないのは、身代金が高額な理由は、セキュリティ侵害のレベルの高さにあるということだとJohn E Dunn氏は述べている。

多くの場合で、被害者はWindows Remote Desktop Protocol(RDP)を使っているために狙われる。RDPはインターネットからアクセスを可能にするもので、弱いパスワードの場合は総当たり攻撃で簡単に破られてしまう。無事に侵入できたら、ツールを使って管理者がログイン時に使うドメイン管理のパスワードなどを探す。そして、システム管理者ツールを利用して被害者のネットワークを理解し、セキュリティソフトウェアを無効にしてSamSamをできるだけ多くのターゲットシステムに配布する。賢明なことに、ランサムウェアが実行されるのは夜であり、セキュリティ担当者は周囲にたくさんの人がいない中で対応しなければならないことになるそうだ。

同氏は、ターゲットを絞った攻撃で利用されるのはSamSamだけではなく、BitPaymerマルウェアを使った攻撃での50万ドルもの身代金の要求、小規模企業を狙う複数の犯罪グループに使われているDharmaなどターゲットを絞ったランサムウェア攻撃の成功を紹介し、このトレンドは2019年も継続するとみてよさそうだと結んでいる。