ヤフーは10月23日、9月に認定を取得した生体認証デバイスなどを利用して安全なログインを実現する規格「FIDO2」に対応し、同日からAndroidスマートフォンのウェブブラウザ上で同社サービスに指紋認証などの生体認証を使用してログインが可能になったと発表した。

FIDO2(Fast IDentity Online:業界団体のFIDO Allianceが策定を進めている生体認証などを利用したパスワードに替わる新しいオンライン認証の標準規格。FIDO2はその最新版)の対応により、従来はログインするためにパスワードやSMS・メールに送信される確認コードを入力する場面において、指紋認証などの生体認証が使用できる。

まずは、Androidの「Google Chrome」(Android 7.0以上かつChrome70以上が対象)に対応し、同機能はYahoo! JAPAN IDにログインした上で生体認証の設定に使用するAndroidスマートフォンを登録することで利用を可能としている。

同社ではショッピングやメール、ニュースなど100以上のサービスをYahoo! JAPAN IDを用いて提供しており、多種多様な大量のユーザーデータを「マルチビッグデータ」と位置づけ、あらゆるデータを連携させ、ユーザーに応じた活用を促進している。

ヤフー サービス統括本部 IDソリューション ユニットマネージャーの伊藤雄哉氏は「サービスの横断だけでなく、多角的にユーザーを理解するためにはパソコンやスマートフォンなど、さまざまなデバイスの状況を理解する必要もあることから、デバイスが多様であってもユーザーを特定できるようなログインの仕組みが重要となる」との認識を示す。

現在、Yahoo! JAPANの月間ログインユーザーID数は2017年6月比12%増の4433万ユーザー(ログインに確認コードを利用する月間ログインユーザーID数は約450万)に達し、月間ログイン回数は1億3000万回超、1ユーザーあたりのログイン回数は月平均3回となっている。

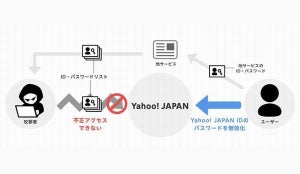

一方、外部サービスの漏えいによる不正アクセス被害や、パスワードを覚えられない・忘れるなど、パスワードが抱える課題としてセキュリティとユーザビリティの両面で存在するという。

セキュリティについては、脆弱なサービスやブラックサイトなどから入手したID・パスワードのリストを元に、攻撃対象のサービスにログインを行うリスト型攻撃を挙げている。これまで同社では、ログインを時刻やサービスでチェックするログイン履歴、不審なログインをメールで知らせるログインアラート、ワンタイムパスワードなどで対応していた。

また、ユーザビリティに関しては複数サービスで同一のパスワードで利用している理由として「パスワードを忘れてしまうから」が64%を占めているほか、Yahoo! JAPAN IDの再設定が1日あたり1万5000件に達するなど、パスワードに対する課題を感じるユーザーは数多く存在していると指摘。

このような状況の中、パスワードレスの取り組みとして昨年4月には新規にYahoo! JAPAN IDを取得するユーザーに対して、パスワードだけではなく、スマートフォンのSMSやメールに送られる確認コードでログインできる機能、今年5月にはすでに設定しているパスワードを無効とし、SMSやメールで送られる確認コードにより、ログインできる機能をそれぞれ提供している。

しかし、ユーザビリティにおいてはSMS認証による確認コードのため覚える必要がない一方で、文字入力や待ち時間が発生することが解決できていないことから、FIDO2に対応することにした。伊藤氏は「生体認証をログインに採用し、セキュリティとユーザビリティの両立を目指し、ログインの利便性を図る」と、胸を張る。

従来のパスワード認証はユーザーとサービス側で共通の秘密を持ち合わせるが、FIDO認証は公開鍵暗号方式を用いており、ユーザーとサービス側で共通の秘密は持たない。FIDO2は、ユーザーの端末上に保存されている秘密鍵によりデバイス上で認証した結果を利用し、その結果をサーバの公開鍵で認証を行うFIDO認証(公開鍵暗号方式)がベースとなっている。

ヤフー サービス統括本部 IDソリューション本部長/FIDO Japan Working Group共同副座長の菅原進也氏はFIDO認証について「例えるならば、従来のパスワードは扉を開け閉めの鍵が同じだが、公開鍵暗号方式は開け閉めの鍵がそれぞれ異なる仕組みとなっている」と説く。

FIDO2は、日本企業では同社やNTTドコモ、LINEなど25社が参画するFIDO Allianceと、Webの標準化団体であるW3Cが簡単で強固な認証を実現するための取り組みとして、FIDO認証をブラウザで実現するために必要なWeb Authentication(Web認証)の仕様を共同で検討・策定したものとなる。

事前に登録したデバイスからのみ生体認証が利用できる仕組みのため、万が一、第三者がユーザーの生体情報を入手しても登録したデバイス以外からはログインができないという。

具体的には、ブラウザに対してサーバ側からリクエストする際に、JavaScriptを用いて端末のFIDO認証を呼び出し、検証結果をサーバに送付した上で公開鍵で検証を行う認証方式だ。現状ではスマートフォンのみの対応となるが、今後はPCなどからログインを可能とすることも検討している。

同社がFIDO2に対応した背景について、菅原氏は「われわれはアプリだけではなく、ブラウザからも数多くのユーザーが利用しているからだ」と話す。

FIDO Allianceには、GoogleやMicrosoft、Amazonなど250社超のグローバル企業が参画し、すでにGoogleのほか、Microsoft、Mozillaは各ブラウザでサポートを明言しており、実装を開始している。AppleのSafariについてはFIDO Allianceに参画していないため、現状では未対応となっている。

なお、顔認証についてはデバイスが対応する必要があるため、現状では対応していないが、将来的には利用できることを示唆していた。