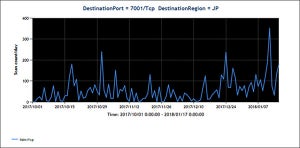

JPCERTコーディネーションセンター(Japan Computer Emergency Response Team Coordination Center:JPCERT/CC)は2月27日、「memcached のアクセス制御に関する注意喚起」において、2018年2月21日ごろから11211/udpポートに対するアクセスが増加していると指摘した。

このスキャンは、memcachedに対して実施された可能性があると考えられるという。memcachedはバージョン1.2.7以降、11211/tcpおよび11211/udpポートがデフォルトでアクセス可能な状態になっていることから、設定を変更せずに使っている場合は、意図せずしてスキャンに応答しているアクセス可能な状態になっている可能性がある。この場合、攻撃の踏み台にされたり、memcached が保持する情報へアクセスされたりするおそれがあるという。JPCERT/CCでは、memcached を踏み台として悪用したと見られる DDoS 攻撃の報告を受けている。

memcached の設定によっては、意図せずインターネットからアクセス可能な状態になっており、スキャンに応答している可能性があり、

2018年2月27日(現地時間)に公開されたmemcached 1.5.6からは11211/udpがデフォルトでは無効になるように変更が行われている。該当するプロダクトを利用している場合は、memcachedで必要になるアクセスだけを許可するようにネットワークの設定を変更する、memcachedのアップデートを実施するなどして、11211/udpポートのアクセスを規制することが推奨されている。