Infection by mouseover – what you need to know about PowerPoint spam(naked security by sohpos) |

次から次へと新しい手法が編み出されるマルウェアの世界。プレゼンテーションツールとして企業で使われることの多いPowerPointの新たなマルウェアの感染手法がSophosのセキュリティ情報サイト「naked security」に掲載された。 新しい攻撃手法では、感染したPowerPointの上にマウスを重ねるだけで、マルウェアに感染してしまう。Officeマルウェアとは対照的に攻撃にマクロは必要ないそうだ。SophosLabsはこのマルウェアの仕組みの分析を紹介している。

スパムメールで配信されるPowerPointファイルだが、件名は"Purchase Order #954288""Confirmation"などの文字列が含まれている。PowerPointファイル名称には"order.ppsx""invoice.ppsx""order&prsn.ppsx"などが使われるという。

PowerPointファイルを開いたときに、"Loading… Please wait"(読み込み中。お待ち下さい)というハイパーテキスト形式のメッセージが表示、この状態でマウスをホバリングさせると感染が始まる。

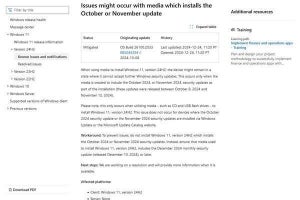

Office 2010/2013で保護ビュー機能を利用している場合にはリンクの上をホバリングすると次のような警告が表示され、ダイアログで「有効にする」「すべて有効にする(非推奨)」を選択した場合、JScript Encoded File(JSE)がダウンロードされる。

マウスポインターがハイパーリンク上をホバリングすると、PowerShellコマンドが実行され、JSEダウンローダースクリプトが被害者の一時フォルダに保存され、実行される。ダウンロードされたJSEは、既知のプロセスのチェックや長時間スリープのためのアンチサンドボックス/アンド分析テクニックを使っており、JSEファイルを開くと悪意あるペイロードがローンチされる。SophosLabsではペイロードをTroj/Agent-AWLLとして検出している。

防御には検出可能なセキュリティを備えることが必要だが、スパムによる感染を回避するために次のようなアドバイスを同社は行っている。

・メールゲートウェイに電子メールフィルタリングを設置し、スパム、それに電子メール経由で感染するスパイウェア、ウイルス、ワームを遮断する。

・望まない電子メールの送り手に覚えがない場合は削除する。

・電子メールビューアでプレビューモードを利用しない。

また、スパムキャンペーンでは通常、クリックなどユーザーのアクションが必要であるという点も念押ししている。何気ない"クリック"は、管理者の権限を委任する行為でもある。クリックにつながるようなソーシャルエンジニアリングを使ってアクションを促すことも多いのでこれも要注意だとしている。