今年も、6月7日から9日にかけて、幕張メッセでITの総合カンファレンス「Interop Tokyo 2017」が開催された。6月8日、チェック・ポイント・ソフトウェア・テクノロジーズ本社の先進脅威対策エバンジェリストであるガディ・ナヴェ氏が、「ビジネス化するランサムウェア攻撃、2020年に向けて私たちが備えるべきセキュリティ対策とは?」というテーマの下、基調講演を行った。

ナヴェ氏は、ランサムウェアによる攻撃がビジネスとして成立しており、もはや誰もが容易に実行できるとして、現在、われわれが危険な状況に置かれていることを指摘した。

ランサムウェアはマルウェアの一種で、感染したPCをロックしたり、ファイルを暗号化したりすることで、それらを回復することを条件に「身代金」を要求する。なお、身代金を支払ったからといって、元に戻せるという保証はなく、深刻なサイバー攻撃と言える。

そんなランサムウェア攻撃だが、インターネットを介して簡単に情報を入手することが可能だという。インターネット上には、ハッカーが集まるコミュニティがいくつもあり、そこでは攻撃手法が公開され、攻撃に必要なサービスが提供されている。これらを組み合わせれば、特にセキュリティの知識がなくても、金銭を得るための攻撃が簡単に行えてしまう。

例えば、攻撃の標的を探している場合、フォーラムでリストを購入することが可能だ。また、大抵の企業はウイルス対策ソフトを導入するなど、何らかのセキュリティ対策を講じているが、ランサムウェア攻撃に関するサービスを利用することで、これらを回避できる。

ナヴェ氏によると、「ランサムウェア・サービス」では、製品のアップデート、収益分配モデル、DevOps(開発と運用の協調)、身代金の支払いに関するサポート、Bitcoinのロンダリングなど、一般のITサービスに匹敵する手厚い機能が提供されているそうだ。

「ランサムウェア・サービスでは、アフィリエイト・プログラムが構築されており、攻撃が成功したら、窃取した金銭の一部が攻撃者に入る仕組みになっている。Bitcoinで行われた取引はすべて分散されて保存されており、オープンな仕組みだが、ランサムウェア・サービスでは、複数の取引をミックスすることで、身元が特定されることを回避する」

攻撃ツールという点では、米国の諜報機関である国家安全保障局(National Security Agency:NSA)、中央情報局(Central Intelligence Agency:CIA)が利用しているハッキングツールが漏洩する事態が生じている。

今年3月、8761の文書から構成されるCIAの機密文書「Vault 7」がWikiLeaksに公開され、CIAが開発した高度なハッキングツールが誰でもアクセスできる状態になってしまった。

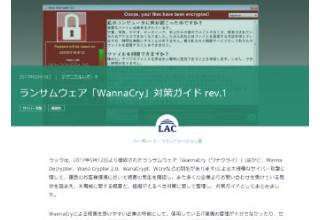

また先日、世界中で大規模な感染活動を繰り広げて話題になった、マルウェア「WannaCry」は、NSAが開発した攻撃ツール「Eternalblue」が悪用されたと言われている。

「犯罪者に強力な武器が手に渡り、一般の人に使われる状況になっている」とナヴェ氏。もはや、ランサムウェア攻撃はITに長けた人の特権ではなく、インターネットの利用さえ可能なら、簡単に実行できるものというわけだ。

さらに、ナヴェ氏は2020年に日本でオリンピックが開催されることを踏まえ、オリンピックに乗じて行われる可能性がある攻撃についても説明した。

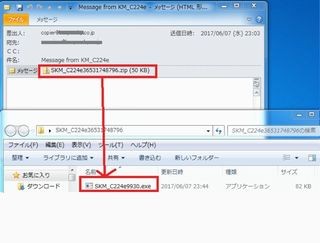

その1つが「チケットが当選した」という偽のメールを用いた攻撃だ。実際、リオ・オリンピックが開催された2016年には、同様の攻撃が行われており、ナヴェ氏は「歴史は繰り返される」と注意を呼びかけた。

また、新たなテクニックとして、オリンピックに関連してCFOを狙う手口も紹介された。送りつけられたファイルを開くと、トロイの木馬に感染するという。

最後に、ナヴェ氏は「今や、知識や技術がなくても、軍レベルの武器を用いて、簡単なステップにより、ランサムウェア攻撃ができる状況にある。よって、こうした攻撃を守るための対策が必要だ。さらに、ランサムウェアは検知ができないので、防御が重要」と訴えた。

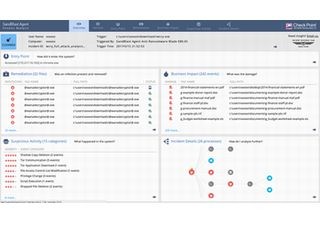

ランサムウェアへの対策の例として、同社が提供する、ゼロデイ攻撃や未知の脅威、標的型攻撃の被害を阻止する次世代型の脅威対策ソリューショ「Check Point SandBlast」、セキュリティプラットフォーム「Check Point Infinity」に基づくセキュリティソリューションが紹介された。

以上のように、ランサムウェア攻撃のビジネスモデルが確立するなど、セキュリティの脅威はますます高まっている。さらに、日本は2020年にオリンピックの開催を控えており、他国よりもリスクが高い状況にある。自社が抱えるリスクを十分に理解した上で、適切な対処をとっていく必要があるだろう。