F5 ネットワークスジャパンは5月30日、Office 365のおける同社のADC(アプリケーション デリバリ コントローラ)製品「BIG-IP」の活用術に関するプレスラウンドテーブルを開催した。

ラウンドテーブルにおいては、同社 セールスエンジニアリング本部 プリセールスコンサルタント 服部佑亮氏が、Office 365環境におけるSSO(シングルサインオン)環境の構築や、通信帯域対策としてプロキシバイパスについて説明した。

同氏によれば、Office 365導入に伴う認証基盤においては、マルチクラウド環境への対応と既存システムへのSSOのニーズがあるという。この背景には、モバイルデバイスによるクラウドアプリの利用拡大があるという。

これらのニーズに対し服部氏が紹介したのは、「BIG-IP」を利用したSSO。SAML2.0対応のBIG-IPを利用することで、BIG-IPに一度ログインすれば、同じくSAML2.0対応のSalesforce、AWS、コンカー、BOX、Office 365などのSaaSにおいてSSOが実現できるというものだ。

さらに、服部氏はBIG-IPを利用することで、セキュリティ的に2つのメリットがあると説明した。1つは、ユーザーID/パスワード以外に、APM Network Access機能を利用した端末検疫機能を併用できる点。これにより、ポリシーで定めた条件に合致しない端末からのアクセスを拒否できる。

もう1つは、ユーザーIDにメールアドレスを利用しない点。クラウドアプリでは、ユーザーIDにメールアドレスを利用するケースが多いが、その場合、メールアドレスが漏洩すると、複数のクラウドアプリのユーザーIDが漏洩したことになるが、BIG-IPのユーザー/パスワードを利用することで、そのリスクを軽減できるという。

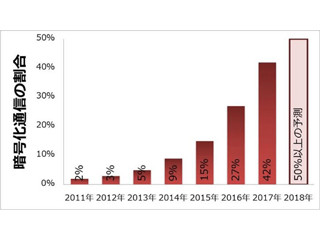

もうひとつのOffice 365の通信帯域対策として服部氏が紹介したのが、BIG-IPを利用したプロキシをバイパスする方法。同氏によれば、Office 365は1ユーザーで多くのセッションを同時に使用するため、インターネットアクセスの帯域が不足する可能性があり、通信帯域対策として、Office 365の通信については、プロキシサーバをバイパスしたいというニーズがあるのだという。BIG-IPでは、マイクロソフトが公開しているFQDN(Fully Qualified Domain Name)をもとにOffice 365の通信を判別してバイパスできるほか、FQDNの取得と登録も自動で行えるため、FQDNの更新の確認、URLリストの変更作業等が不要になるという。

また、通信帯域対策としては、Office 365の「テナント制限」にも対応するという。

この機能は企業のイントラ内でにおいて、他社や個人で契約しているOffice 365テナントへの接続を制限する機能。これは、Office 365で使用される接続先URLは全世界共通のため、自社テナントへの接続を許可すると、他社のテナントや社員が個人契約したテナント、試用版で作成した評価テナントなど、すべてのOffice 365テナントへ接続が行えるようになってしまうため、これを制限する機能が求められていた。日本マイクロソフトは2017年2月6日のOffice 365 テクニカル セールス チームのブログにおいて、この機能をリリースしたことをアナウンスした。

BIG-IPでは、Local Traffic Manager+SSL Forward Proxyを利用することで、「テナント制限」に対応するという。