ラックは8月2日、標的型攻撃に関する調査レポート「日本の重要インフラ事業者を狙った攻撃者」を公開した。

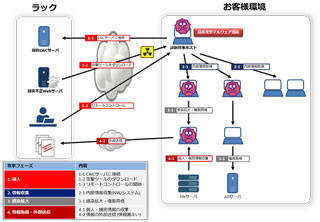

同レポートは、ラックの研究部門の1つであるサイバー・グリッド研究所の研究者が2013年より追跡調査している不正プログラム「Daserf:ダザーフ」について技術的に解説したもの。Daserfの攻撃の痕跡から得られた情報を基に攻撃者の背景推測(プロファイリング)が行われている。

同社が対応したDaserfが用いられた攻撃においては、Daserfを悪用した標的型攻撃の事案においては、重要インフラ事業者が56%、重要インフラ機器製造業者が44%だったという。こうしたことから、同社はDaserfが日本においては重要インフラやその関連企業を狙っている可能性が高いと指摘している。

また、「Daserf」の被害を受けた企業は、発見までに数カ月から2年半の時間を要しており、発見されにくい工夫がされていたという。被害発見まで時間がかかった要因の1つとして、Daserfのファイル名が正規のWindowsプログラム(msupdata.exe、mshelp.exe など)やAdobe Systemのプログラム(AdobeARM.exe、readersl.exeなど)を装っているため、PC上で動作していても正規のプログラムか不正なプログラムかの判別が難しい点が挙げられている。

さらに、レポートでは、Daserf を含めた関連マルウェアの不正通信の状況から、Daserf を用いた攻撃者像をまとめている。まず、同社が確認した限りでは Daserf が通信する C2サーバのIPアドレスの約65%は韓国企業が保有するものだったことから、Daserfを用いる攻撃者は韓国のインターネットサービス・プロバイダーをC2サーバのインフラとして利用している可能性が高いと推察している。

2015年9月15日から10月16日までの不正通信を時系列で集計したグラフにおいては、9月28日から10月9日までは、ほぼ一定かつ少量の通信が発生していることが確認できる。この期間は、2015年の中国の国慶節に当たり、中国の文化・ 慣習の下で生活していると思われる攻撃者も休暇を取っていた可能性が考えられると、分析している。また、一連の攻撃において利用されている一部のマルウェアは、中国のサイトで公開されているツールを利用して暗号化されているという。