法人市場におけるモバイル化の波は、もはや説明する必要がないほど、多くの企業を飲み込んでいます。BYOD、企業によるモバイルデバイスの導入など、その事例は枚挙にいとまがない状況にあります。

一方で、「これまでフィーチャーフォンしか導入しておらず、これからモバイルデバイスを導入する」という状況の企業も多く、「モバイルデバイスを導入する時、どのようなソリューションを用いてどのような対策を実施すれば良いのか」がわからない情報システム部門の方もいらっしゃるでしょう。

そこで本誌では、携帯キャリアやソフトウェアベンダーの方に「モバイル導入にあたり、どのソリューションが必要か、プラットフォームのどの機能を利用すればよいのか」を解説いただき、モバイルデバイス導入時の悩みをスッキリ解決します。

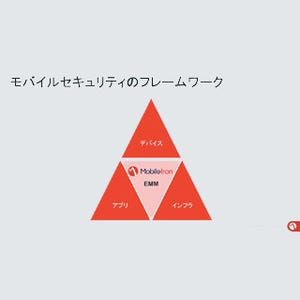

第2回は前回に引き続き、MDM(Mobile Device Management、モバイルデバイス管理)ベンダーのモバイルアイアンの方に寄稿いただき、ベンダーの観点から見た、スマートフォン・セキュリティの重要性やポイントを解説していただきます。

不正アプリの対策

前回の記事で説明したMAMの制御機能は、単機能にとどまるものではありません。

2015年10月に報告されたYiSpectorというiOSをターゲットにする攻撃で使用された不正アプリをご存知でしょうか? Appleは、企業の業務に合わせて専用アプリを自社で開発できるよう、「iDEP」というプログラムを用意しました。本来、そのアプリ(In-Houseアプリ)は開発した企業内で配布されることを想定しており、AppStoreには乗らず、Appleの審査も受けません。

先の攻撃では、このiDEPを悪用して開発したアプリをあるWebサイトにアップロードしていました。利用者をWebサイトへ誘導し、アプリをインストールするように仕向けるのです。そのアプリはAppleの審査を受けておらず、多くのケースで悪意のあるコードが埋め込まれています。そのアプリをインストールした利用者は知らないうちに、さまざまな情報を盗まれてしまうのです。

iDEPの悪用を止めるため、iOS 9はIn-Houseアプリの配信元、開発元を信用するかどうかを制御する機能が追加されています。EMM経由で配信されたアプリであれば、自動的に"信用"され、インストール・起動できるようになっているのです。一方で、勝手にほかの手段でインストールされたIn-Houseアプリは"不正"と判断され、起動を禁止することができます。

日本では、多くの企業が従業員へモバイルデバイスを支給しており、「業務目的のみの利用制御」という要望も多く寄せられています。具体的には、AppStoreからゲームやSNSなどの業務と関係ないアプリを勝手にインストールすることを禁止したいという話です。

iOS 9では、AppStoreを禁止しながら、管理者の許可したアプリのみ、企業版アプリポータルからインストールできます。また、Apple IDの管理について多くの担当者が頭を悩ませてきましたが、iOS 9からはApple IDなしでアプリを配布する仕組みが用意されたため、より簡単にiOSを導入できるようになりました。

当然、「許可したアプリのみインストールさせる」制御はiOSのみならず、Android for WorkやWindows 10でも用意されています。

アプリのセキュリティにおいて気をつけたいポイント

- Managed Open-Inの制御

- 不正アプリの防止

- 業務用アプリのセキュアな配布

インフラセキュリティ

モバイルデバイスの普及が進むにつれ、インフラ面でもセキュリティを再考する必要があります。

例えば、今まで利用されていた多くのVPNソリューションは、Layer 4で1つのトンネルを構築して、デバイスからのトラフィックを社内のインフラにつなげます。モバイルデバイスの場合、エンドユーザーが簡単にAppStoreやGoogle Playから多くのアプリを自由にインストールできます。その結果、理論上、すべてのアプリのトラフィックが社内に流入してしまうわけです。

万が一、不正アプリがインストールされていれば、VPN経由で社内に侵入し、さまざまな情報を盗み出すことができます。そのようなリスクに対処すべく、「Per-App VPN機能」がモバイルOSに実装されるようになりました。Per-App VPNはその名の通り、アプリごとにVPNを通すかどうかを制御します。

デバイスのVPNトンネルが張られていても、許可していないアプリは社内のインフラにアクセスできず、従来のVPNよりもセキュアになります。また、Per-App VPNを活用して、トラフィックを制御するといった使い方もできます。初めてPer-App VPNを実装したのはiOS 7でしたが、その後、Android for WorkもWindows 10も同様の機能を実装しています。これからモバイルの導入を検討する時、Per-App VPNの機能は必須と言っても過言ではないでしょう。

モバイルデバイスは基本的に、無線LAN経由でネットワークに接続します。今までの無線LANと言えば、Username/Password、もしくは証明書でデバイス認証を行っていました。現在はモバイル化に対応すべく、多くのネットワーク機器で、従来の認証に加え、デバイスの属性を確認した後に接続の許可/却下が行われます。

例えば、あるiPadから「無線LANに接続したい!」とリクエストが来た場合、無線LANの認証システムはUsername/Password(または証明書)を確認し、連携しているEMMサーバに「このiPadは管理されているデバイスですか?」と問い合わせに行きます。管理されているデバイスであれば、「セキュリティポリシーを守っているデバイスか」という追加確認が行われます。

もしここで、暗号化していない、パスコード設定をしていない、Jailbreakされているなど、デバイスにおいてセキュリティポリシーが守られていないければ、たとえUsername/Passwordが正しくても、無線LANへの接続を許可しません。このように、ネットワーク機器とEMMの連携によって、インフラを守り、よりセキュアな環境を構築できます。

インフラのセキュリティにおいて気をつけたいポイント

- Per-App VPNの対応

- 無線LANインフラのEMM連携

後書き

モバイルOSの普及によって、今までのセキュリティの考え方が大きく変化し始めています。企業の管理者がモバイルの導入を検討する場合、さまざまな新しい機能を理解し、十分に対応できるEMMソリューションを選択する必要があります。

また、モバイルOSの進化は非常に早く、これから出てくる新機能や新たな考え方を常に勉強し、それらの機能にいち早く対応できるソリューションを選択しなければいけません。

著者プロフィールRichard Li(リチャード・リ)

モバイルアイアンでアジア地域、特に日本、中国市場におけるセールス活動を技術的な側面からサポートする。エンジニアとセールス両方の経験を持つため、顧客にとって安心できる立場として仕事に従事している。ブログ「モバイルの日々」を執筆し、日本のEMM市場を牽引するエバンジェリストとしても活躍。前職はシスコシステムズでワイヤレスソリューションの販売を担当していた。

モバイルアイアン シニアテクニカルセールスディレクター