ESET製品を提供するキヤノンITソリューション(キヤノンITS)はこのほど、Windows搭載のPCを狙った新種のランサムウェア「Locky」の感染が国内で急増していると公表した。

同社は2月14日~17日にかけて、メールを利用したばらまき型攻撃と思われるキャンペーンを確認。問題のメールは請求書の内容を偽装したもので、誤って添付ファイルを開くと、PCがLockyに感染する恐れがある。感染した場合、文書などのデータが暗号化されて所有者が開けない状態になり、復号化するために身代金を要求される。

具体的には、請求書を偽造したメールにMicrosoft Word形式のファイルが含まれており、ファイルを開いてWord上でMSO形式でのマクロを実行してしまうと、MIMEデコードで展開された4つのファイルによってマルウェアの「VBA/TrojanDownloader.Agent.ASL(ESETでの検出名)」がダウンロードされる。その後、マルウェアがさらにLockyをダウンロードして感染させる。

2016年2月17日時点では、世界中でLockyが検出されている。国別で見てもESET製品で検知されたマルウェアの約3~5件の内1件は、このマルウェアを検出しており、大量にばらまかれていたことがわかる。同社のサポートセンターへの問い合わせも増加している。

|

|

国別によるVBA/TrojanDownloader.Agent.ASLの検出状況(2016年2月17日15:00時点) |

|

|

各国ごとに検出されたマルウェア全体の内、VBA/TrojanDownloader.Agent.ASLが占めた割合 |

Lockyは、FileCoder.Lockyと呼ばれる新しいタイプのランサムウェア。日本語文書による身代金要求文書がフォルダごとに生成、デスクトップ背景に同様の要求文書が差し替える、ユーザのデータは暗号化した上で拡張子を「.locky」に書き換えるといった特徴を持つ。

|

|

「Locky」ランサムウェア感染後に暗号化されたファイルの状態(エクスプローラで参照) |

|

|

ランサムウェア感染により作成される身代金要求文書 |

|

|

ランサムウェア感染によりデスクトップ背景が差し替えされた状況 |

|

|

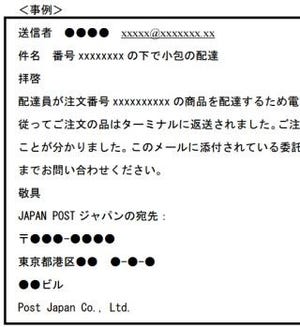

フォルダごとに生成される身代金要求文書のテキストファイルの内容 |

同社は、今後も亜種によるメール攻撃が継続されると想定しており、メールの取り扱いを注意するように呼び掛けている。また、万が一ランサムウェアの感染に備え、重要なデータは定期的にバックアップを取るなどの対策をすることも重要だとしている。