トレンドマイクロは7月9日、同社のセキュリティブログで、Hacking Teamの情報漏えい事例に関する記事を公開した。

この記事は、2015年7月に、イタリア企業「Hacking Team」から漏えいした情報からエクスプロイトコードが複数確認されたことに関するもの。

トレンドマイクロは、このエクスプロイトコードがさまざまなエクスプロイトキットに利用されていると言及しているが、同社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」のフィードバックによると、このエクスプロイトコードは韓国と日本に限定した攻撃で利用されていたが、同社はこの攻撃を2015年7月1日に初めて確認している。つまり、「Hacking Team」の漏えい事件前に実行されていたということになる。

同社が確認したエクスプロイトコードが、「Hacking Team」の漏えい事例により公開されたコードと非常によく似ていることから、この攻撃は、「Hacking Team」が提供したツールやコードにアクセスした何者かによって実行されたと考えられるという。

「CVE-2014-0497」は、昨年確認されたFlash Playerに存在する脆弱性だが、同社は、2015年6月下旬、韓国の1人のユーザが、この脆弱性を含むさまざまな脆弱性を悪用する攻撃の対象となったことを確認している。

トラフィックのログから、このユーザが文書ファイルの添付されたメールを受信していたことがわかっている。これらの添付ファイルに含まれたURLによって、このユーザは、「SWF_EXPLOYT.YYKI」として検出されるFlash Playerの脆弱性を悪用するエクスプロイトコードがホストされている米国のWebサイトに誘導された。

このコードは、「Hacking Team」の漏えいした事例で明らかになったFlash Playerのゼロデイ脆弱性を悪用したもので、同社は、このエクスプロイトコードがユーザの PCに1週間で数回ダウンロードされたのを確認した。

|

|

アクセスされたURL(上)と生成されたプロセス赤枠部分 |

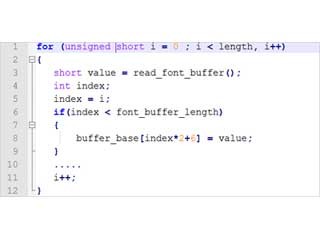

ゼロデイ脆弱性を悪用するこのエクスプロイトコードは、「hxxp://<不正なドメイン>/img_h/ims2/icon.swf」にホストされており、攻撃が成功すると、「hxxp://<不正なドメイン>/img_h/ims2/icon.jpg」からバイナリファイルがダウンロードされる。

このファイルは、実際はXORで暗号化した実行ファイル(PEファイル)で、「TROJ_NETISON.AB」として検出されるもの。エクスプロイトのシェルコードは、このPEファイルを復号し、「C:\Users\<ユーザ名>\AppData\Local\Temp\RealTemp.exe」に保存、実行する。なお、このファイルと同名で正規のPC温度監視アプリケーション「Real Temp」は、この攻撃とは無関係だ。

このファイルは、ダウンローダとして不正なファイルやプロセス「mshta.exe」を作成。これは正規のシステムファイルだが、不正活動を行うコードがメモリに適用されている。

同社は、エクスプロイトコードをホストしたこのドメインにアクセスしたユーザがほかにもいることを確認している。多くは韓国のユーザだが、うち1人は日本のユーザだった。この不正活動は2015年6月22日に始まっているが、これらのユーザが、エクスプロイトコードを悪用した攻撃の対象であったかは確認できていないものの、その可能性は考えられるという。

この攻撃は、「Hacking Team」で確認された一連の攻撃コードを利用して実行されたもので、漏えいしたコードからさまざまなユーザを狙った攻撃を仕掛ける方法を習得した攻撃者がいる可能性があると考えている。

なお、Adobeは、2015年7月8日(米国時間)、今回のゼロデイ脆弱性の修正プログラムを「APSB15-16」で公開しており、トレンドマイクロはFlash Playerを利用する全ユーザに、できるだけ迅速にこの修正プログラムを適用することを勧めている。