JPCERT/CCは9月30日、Bashの脆弱性「Shellshock」について新たな発表を行った。これによると、GNU Project から脆弱性を修正したバージョンのGNU bashが公開されたが、脆弱性「CVE-2014-7186」「CVE-2014-7187」について修正されていないという。

GNU Project からは、以下の脆弱性を修正したバージョンのGNU bashが公開されている。

- Bash 4.3 Patch 27

- Bash 4.2 Patch 50

- Bash 4.1 Patch 14

- Bash 4.0 Patch 41

- Bash 3.2 Patch 54

- Bash 3.1 Patch 20

- Bash 3.0 Patch 19

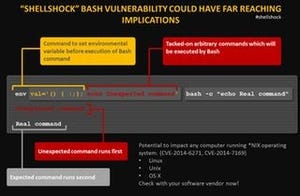

今回Bashにおいては、「CVE-2014-6271」「CVE-2014-7169」「CVE-2014-7186」「CVE-2014-7187」「CVE-2014-6277」「CVE-2014-6278」といった脆弱性が発見されたが、上記の修正版のGNU bashでは、「CVE-2014-7186」と「CVE-2014-7187」への修正がなされていないという。

JPCERT/CCがCentOS 6.4と修正版のGNU bash 4.3(GNU が配布する bash ソースファイルをコンパイル)を用いて行った検証では、以下のような結果が出ている。

一部のディストリビュータからは、修正済みのバージョンが提供されているが、修正済みのバージョンが提供されていない場合や、パッチの適用が困難な場合、JPCERT/CCは以下の回避策を適用するよう促している。

- GNU bash を代替のシェルに入れ替える

- WAF や IDS を用いて脆弱性のあるサービスへの入力にフィルタをかける

- 継続的なシステム監視を行う