トレンドマイクロは9月9日、「Apple ID」の詐取を狙うフィッシングサイトを構築する「フィッシングサイト構築キット」の存在を確認したと発表した。

Apple IDは、iTunes Storeでの購入、iCloudの使用、Appleサポートへのアクセスなど、Appleのすべてのサービスで利用可能なユーザアカウントであり、サイバー犯罪者にとって魅力的な情報の1つだという。

トレンドマイクロではこれまでに、Apple IDを狙う複数のフィッシングサイトの存在を確認している。

同社は、iCloudから情報が漏えいした原因の1つとしてフィッシング詐欺の可能性を挙げているが、実際にApple関連の情報を狙うフィッシング詐欺事例は2014年に入ってから急増しているという。

サイバー犯罪者は多くの場合、管理が行き届いていない脆弱なWebサイトを改ざんし、フィッシングサイトを設置していることがほとんどだ。

今回、フィッシングサイト化されていたWebサイトでは、Webサーバが「Apache 2.2.16」という古いバージョンのままで運用されていた。

今回同社が調査した改ざんサイトでは、認証なしで上位ディレクトリの情報が閲覧可能な設定となっていたため、犯罪者の痕跡を発見できたという。こうして上位ディレクトリを調査した結果、フィッシングキット「apple.zip」を発見している。

調査チームがapple.zipを展開し中身を確認したところ、最初に目についたのは「robots.txt」だ。フィッシングサイトが検索エンジンにインデックスされないように、ロボットのクローリングを拒否していた。

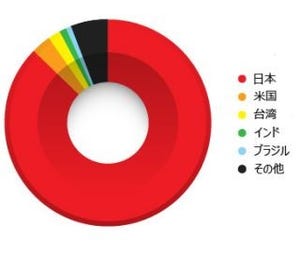

次に注目したのは、「GeoIP.DAT」ファイル。ここでは日本語化されたフィッシングサイトの画面を紹介しているが、実際には18か国語ものマルチランゲージに対応しており、接続元のIPアドレスに応じて適切な言語を表示するように設計されている。

「サインインをして Apple ID を確認」のボタンをクリックし、先へ進むと、次に接続されるのは「step2.php」。ここでは、名前、住所、クレジットカード情報、セキュリティの質問、誕生日、携帯電話番号が要求される。これら情報が犯罪者の手に渡れば、あらゆるオンライン詐欺で悪用される危険性がある。

また「checkout.php」ファイルを確認すると、詐取した情報の送付先がわかった。指定したメールアドレス宛にフィッシングサイトで入力された情報が送信されるように設定されていた。

「PUT YOUR EMAIL HERE」のコメント文からは、「コードを書いた犯人」と「設置、運用を行う犯人」との分業化が行われている可能性が見て取れる。

トレンドマイクロのブログエントリでは、「今回の事例はあまりにもお粗末な気がする」とする一方、必ずしも高度な手法を使わずとも犯罪者の目的は達成可能であるとも述べている。