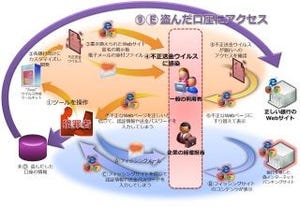

セキュアブレインは5月16日、ワンタイム・パスワードを盗むタイプのMITB(マン・イン・ザ・ブラウザ)攻撃型ウイルスを捕獲し、その挙動を解析した結果、国内メガバンクを含む5行への攻撃を確認したと発表した

具体的には、同社が捕獲したウイルスを解析した結果、同ウイルスに感染したPCにおいて、対象のオンラインバンキングサイトにアクセスした場合にコンテンツの改ざんおよび情報を盗む挙動を確認したという。

攻撃の手法は、攻撃対象のオンラインバンキングサイトにアクセスした際、正規のオンラインバンキングサイトから受信したHTMLがMITB攻撃によって書き換えられ、その結果、外部のサーバからJavaScriptを別途取得して実行し、このJavaScriptが実際の画面の改竄や情報の送信を行うというもの。

金融機関ごとに別のJavaScriptが取得・実行されるが、それらのJavaScriptはすべて同一のサーバから取得されていた。

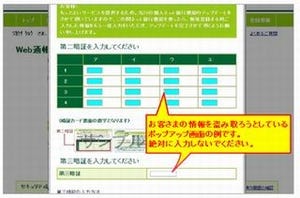

改竄を行うJavaScriptは偽の入力画面を表示するだけでなく、正規の画面に入力されたログインIDを外部に送信するなど、画面を変更しないで情報を盗むケースも確認されている。

複数の金融機関の改竄で、「アカウントデータがロードされるまでしばらくお待ち下さい」という同じ文言・デザインの偽画面を表示する機能が存在しており、金融機関ごとに改竄を行うJavaScriptは異なるが、プログラムの部品の共通化が行われていることも判明している。

同社はこのウイルスを防御するには、「オンラインバンキングで使用するPCを常にウイルスに感染していないクリーンな状態に保つ必要がある」と注意喚起している。加えて、利用している銀行の正しい操作画面を把握し、異変に気が付くよう警戒心を持つべきとアドバイスしている。