ESETは3月18日(米国時間)、「Over 500,000 PCs attacked every day after 25,000 UNIX servers hijacked by Operation Windigo」において「Operation Windigo」によって25,000台を超えるLinux/*BSDサーバが乗っ取られており、結果として1日あたり3500万通のスパムメール送信に使われていると伝えた。詳細な報告書にはLinux FoundationやcPanelもこの攻撃を受けたという説明がある。ただちに管理下にあるサーバをチェックするとともに、クラッキングを受けた形跡がある場合にはシステムの再インストールとSSHパスワードの変更、秘密鍵の削除と変更などが推奨されている。

乗っ取られたWebサーバはほかのマルウェアの感染に使われたり好ましくないサイトへのリダイレクトといった行為にも活用されているという。また、UNIXシステムの管理者やWebサイトの管理者向けに、次のコマンドを実行することでサーバが汚染されているかどうかを確認できるという説明も掲載されている。感染していれば「System infected」が、感染していなければ「System clean」が表示される。

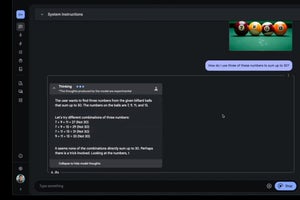

ssh -G 2>&1 | grep -e illegal -e unknown > /dev/null && echo "System clean" || echo "System infected"

汚染されているかどうかを確認するコマンド

「Operation Windigo」の感染活動はオペレーティングシステムやWebサーバに対してポータブルな作りになっており、感染したオペレーティングシステムはLinuxのみならずMac OS X、OpenBSD、FreeBSD、Windows(Cygwin経由)なども含まれるとされている。WebサーバではApache HTTP Server、Nginx、Lighttpdでのバックドア設置が確認されていると説明がある。スパム送信モジュールもポータブルな作りになっておりどのオペレーティングシステムでも動作しているほか、SSHバックドアについても単一のオペレーティングシステムではなくLinuxとFreeBSDサーバの双方で確認されたとしている。

「Operation Windigo」と呼ばれる活動の詳細は「OPERATION WINDIGO - The vivisection of a large Linux server-side credential stealing malware campaign [PDF]」にまとまっている。