日本アイ・ビー・エム(以下、日本IBM)は12月15日、ヴイエムウェアの仮想化プラットフォーム「VMware vSphere 4」によって構築された仮想化環境を保護するセキュリティソフトウェア「IBM Virtual Server Security for VMware」の提供を開始した。

理事兼ISS事業本部長を務める荒川朋美氏は、2008年に発表された市場調査を引き合いに出し、「仮想化環境について、物理サーバ以上の新たなセキュリティリスクがないと考えている組織が88%あるが、仮想化環境の脆弱性の発見は過去3年間で飛躍的に増えている」と、仮想化環境が決して安全ではないことを訴えた。

同氏は仮想化環境における新たなセキュリティリスクを3つ紹介した。1つ目のリスクは、仮想化環境内部で感染活動が行われてしまうリスクである。「仮想環境の場合、ハイパーバイザー経由で感染が広がってしまうため、物理的に分離している環境よりもリスクが高い」と同氏。

2つ目のリスクは、ハイパーバイザーがRootkitという攻撃ツールによって乗っ取られてしまうというリスクだ。こちらもハイパーバイザーで集中管理しているという仮想化環境のメリットがアダとなり、ハイパーバイザーが乗っ取られるとその上で管理されているVMすべて脅威にさらされることになる。

3つ目のリスクは、コンプライアンス上の問題だ。まず、VMは容易に構築できてしまうため、それによってリスクが高まってしまう。また、仮想化を行っていないインフラ環境では、サーバとネットワークの管理者がそれぞれいて管理権限が分散されていたのに対し、仮想化環境ではハイパーバイザーの管理者がサーバとネットワークの権限を握る。つまり、ハイパーバイザー管理者に権限が集中して拡大することで、ハイパーバイザー管理者におけるリスクが高まるというわけだ。

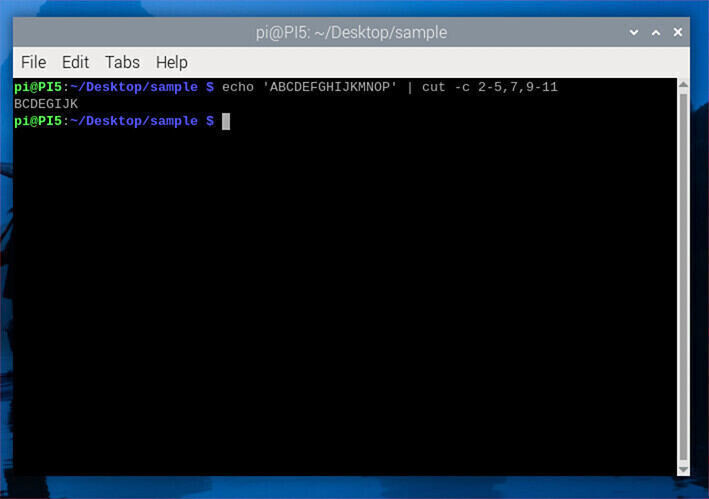

同製品はこれらのセキュリティリスクから仮想化環境を保護する策を提供する。VM間通信の保護は、X-Force Virtual Patchによって行われる。同技術は同社のIPSアプライアンス「IBM Proventia Network IPS」に搭載されている技術で、「パターンマッチングではなく、脆弱性自体を防御するので、ゼロデイ攻撃に強い」(同氏)という。

ハイパーバイザーの乗っ取りを防ぐための技術としては、同社のセキュリティ研究開発組織のX-Forceと研究組織のIBM Researchが開発した「ハイパーバイザ アンチルートキット」が装備されている。

仮想化環境におけるコンプライアンスの準拠を実現する技術としては、VMを自動発見し、VMが安全な状態であることが確認されるまでネットワークアクセスを制限する技術を備えている。加えて、ハイパーバイザー管理者が行った活動を監査ログとして記録することも可能だ。

同製品はヴイエムウェアがパートナー向けに公開しているセキュリティ向けAPI「VMware VMsafe」に基づいており、ハイパーバイザー上で仮想マシンから独立して稼働する。加えて、ハイパーバイザー上にインストールして仮想化環境全体を監視するため、CPUの消費を抑えることができ、ゲストOSにエージェントをインストールする必要もない。価格は1台のVMwareサーバに対し、68万2,000円からの提供となる。

同氏は、「Virtual Server Security for VMwareはIBMの技術とISSの技術が統合された製品。他社から仮想化環境向けのセキュリティ製品が提供されているが、仮想化から見た機能が弱かったり、セキュリティから見た機能が弱かったりする。仮想化とセキュリティの双方を網羅しているのは当社の製品だけ」と、同製品に込める自信をアピールした。