Fortinet FortiGate-60C/ FortiAP-220B

無線LANのユーザ認証をNetAttest EPSの認証情報に基づいて行うために、FortiGate-60Cの設定で、RADIUSサーバとしてNetAttest EPSのIPアドレスを指定している。

検証結果

FortiGate-60Cでの無線LANに接続する際のユーザ認証の検証結果は以下のとおりだ。

| クライアント | 認証 | |

|---|---|---|

| ID / パスワード | 証明書 | |

| iPad 2 | ○ | ○ |

| LifeTouch | ○ | ○ |

iPad 2、LifeTouchともにユーザID / パスワードおよびクライアント証明書の認証に成功し、内部ネットワークに接続できることを確認した。

担当者に聞いた製品の特徴

FortiGate-60Cはセキュリティ機能だけでなく、無線LANコントローラ機能も備えている。専用のアクセスポイントForti APと組み合わせて、無線LANのネットワークを構築する。つまり、FortiGate-60C×1台で、リモートアクセス、有線LAN、無線LANのセキュリティを確保できる。無線LANクライアントのトラフィックをFortiGate-60Cで集約して、セキュリティのチェックを行うことで、無線LANのセキュリティを確保し、UTM機能と併用した強固な多層防御が可能となる。

無線LANの展開時にはアクセスポイントの配置フロアプランの検討が非常に重要だ。そこでFortinetは、「FortiPlanner」と呼ばれるサイトサーベイツールを無償提供している。これは、ビル内に必要なFortiAPの台数を算出し、FortiAP設置フロアプランを提供するものだ。

Meru MC1500/AP320

無線LANのユーザ認証をNetAttest EPSの認証情報に基づいて行うために、MC1500の設定で、RADIUSサーバとしてNetAttest EPSのIPアドレスを指定している。

検証結果

MC1500での無線LANに接続する際のユーザ認証の検証結果は以下のとおりだ。

| クライアント | 認証 | |

|---|---|---|

| ID / パスワード | 証明書 | |

| iPad 2 | ○ | ○ |

| LifeTouch | ○ | ○ |

iPad 2、LifeTouchともにユーザID / パスワードおよびクライアント証明書の認証に成功し、内部ネットワークに接続できることを確認した。

担当者に聞いた製品の特徴

MC1500で構築する無線LANは「Virtual Cell」機能によって単一のチャネルでの運用が可能だ。通常、隣り合うアクセスポイントは電波が干渉しないように、異なるチャネルで運用する。その際、アクセスポイント間の電波出力の調整などチャネルの設計が複雑になる。Virtual Cell機能によって、すべてのアクセスポイントで単一のチャネルを利用することができ、複雑なチャネル設計が不要になる。つまり、アクセスポイントが複数あっても、仮想的に広い範囲をカバーできる単一のアクセスポイントのような構成となる。

そして、無線LANのクライアントには、専用の「Virtual Port」が割り当てられ、帯域やセキュリティの制御ができる。Virtual Portによって、本来は共有メディアである無線LANをイーサネットスイッチと同じように利用できる。

検証結果のまとめ

ここまで2回にわたって、さまざまなベンダのSSL-VPN機器、無線LAN機器でのユーザ認証をNetAttest EPSと連携して行うことができるかを検証した。以下に各機器との間の検証結果をあらためてまとめておこう。

まず前回、検証を行ったSSL-VPNのユーザ認証の結果が以下のとおりだ。

| 機器 | クライアント | 認証 |

VPNクライアント ソフトウェア |

SSL-VPN方式 | ||

|---|---|---|---|---|---|---|

| ID / パスワード | ワンタイムパスワード | 証明書 | ||||

|

CheckPoint 2200 アプライアンス |

iPad 2 | ○ | - | - | 標準Webブラウザ | リバースプロキシ |

| LifeTouch | ○ | - | - | 標準Webブラウザ | リバースプロキシ | |

| Cisco ASA5510 | iPad 2 | ○ | ○ | ○ | AnyConnect | トンネル |

| Galaxy | ○ | ○ | ○ | AnyConnect | トンネル | |

| F5 BIG-IP 6900 | iPad 2 | ○ | ○ | - | F5 Edge Client | トンネル |

| LifeTouch | - | - | - | - | - | |

| Fortinet FortiGate-60C | iPad 2 | ○ | ○ | - | Fortimobile SSL-VPN | リバースプロキシ |

| LifeTouch | ○ | - | - | FortiClient | トンネル | |

| ○ | ○ | ○ | FortiClient Lite | SSL-VPN Proxy Mode | ||

| Juniper MAG2600 | iPad 2 | ○ | ○ | ○ | Junos Pulse | トンネル |

| LifeTouch | ○ | ○ | ○ | Junos Pulse | トンネル | |

|

SonicWALL Aventail E-Class SRA EX7000 |

iPad 2 | ○ | ○ | ○ | SonicWALL mobile connect | トンネル / リバースプロキシ |

| LifeTouch | ○ | ○ | ○ | SonicWALL Aventail Connect Mobile | トンネル / リバースプロキシ |

|

また、今回行った無線LANのユーザ認証の結果は以下のとおりだ。

| 機器 | クライアント | 認証 | |

|---|---|---|---|

| ID / パスワード | 証明書 | ||

| Aruba651 | iPad 2 | ○ | ○ |

| LifeTouch | ○ | ○ | |

| CheckPoint Safe@Office 1000NW | iPad 2 | ○ | ○ |

| LifeTouch | ○ | ○ | |

| Cisco 2500 Wireless Controller | iPad 2 | ○ | ○ |

| LifeTouch | ○ | ○ | |

| Fortinet FortiGate-60C | iPad 2 | ○ | ○ |

| LifeTouch | ○ | ○ | |

| Meru MC1500 | iPad 2 | ○ | ○ |

| LifeTouch | ○ | ○ | |

SSL-VPNにおけるユーザ認証は、ワンタイムパスワードやクライアント証明書で一部動作しなかった機器があった。SSL-VPNはクライアントソフトウェアや対応している方式も機器によってまちまちで、相性の問題があるのかもしれない。今回の検証では動作しなかった機器も、今後のバージョンアップなどで変わってくる可能性がある。

一方、基本的なユーザID / パスワードによる認証は、すべての機器でNetAttest EPSと連携できることを確認した。

無線LANのユーザ認証は、すべての機器でNetAttest EPSと連携できることがわかった。

以上、NetAttest EPSを利用したユーザ認証は、一部の認証方式を除いてSSL-VPNでも無線LANでも問題なく行うことができた。ユーザ認証の仕組みは標準化されているので、この結果は当然といえば当然だが、実際に検証して確認できたことは大きな意味を持つだろう。

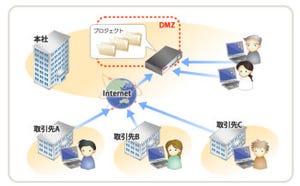

ここまでの内容により、NetAttest EPSを導入すれば、ネットワークの入り口を守るための認証を手軽に導入できることがわかるだろう。ネットワークのセキュリティを強化するために、認証の一元化を考えているシステム管理者は、NetAttest EPSの導入を検討する価値があるだろう。

連載タイトル

第1回 事例検証 : スマートデバイスが普及する今、ネットワーク認証の重要性を考える

第2回 事例検証 : NetAttest EPSとVPNゲートウェイ機器との認証

第3回 事例検証 : NetAttest EPS無線LANコントローラ / アクセスポイント機器との認証

今回の事例検証はソリトンシステムズをはじめ、各ベンダーの協力によって実現しました。ご協力頂いたベンダーの皆様には、この場を借りて御礼申し上げます。

![]()

[PR]提供:ソリトンシステムズ