「見出しは"待ったなし"にしていただければ」――。そう語るのは日本マイクロソフト 業務執行役員でWindows ServerやAzureなどを担当するサーバープラットフォームビジネス本部 本部長の佐藤 久氏。12年2カ月にも及んだWindows Server 2003のサポート終了が7月15日に迫っているから「待ったなし」というわけだ。

マイクロソフトのサポート終了といえば、記憶に新しい「Windows XP」の話がある。昨年の4月9日にサポート終了したWindows XPだが、記念すべき1周年というタイミングで、新たなサポート終了のアナウンスを日本マイクロソフトは行った。

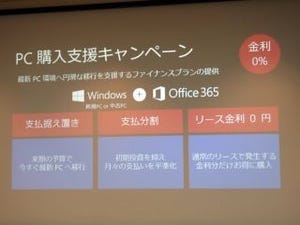

佐藤氏によると、Windows XPの日本におけるサポート終了のアナウンスは「ワールドワイドでベストプラクティスだった」という。実は、Windows XPは世界の中でも日本の稼働状況が一昨年の段階でかなり高く、マイクロソフト社内でも多少の問題になっていたようだ。そのような状況で、日本マイクロソフトとして、追い込みで様々な移行キャンペーンを展開。例えば、法人向けに金利0%のPC購入支援なども行うことで、予算の関係上で進まないXP PCのリプレースを支援していたわけだ。

今回のWindows Server 2003でも、2014年12月末の段階で21万台のサーバーが残っている。サーバーOSのため、「企業内セキュリティを気にする情報システム部はすぐ置き換えようとするのでは?」と思われるかもしれないが、設備費用がかさむこともあり、リプレースサイクルが長期化しやすい面もある。

とりわけ、移行が進まないのは地方で、21万台の残存サーバーのうち、15万台は地方事業者のサーバーだと佐藤氏は話す。

「地方の経営者層にWindows Server2003のサポートが終了するというメッセージがしっかり届いていない。そこで、年末からこの3カ月で、地方への周知徹底を強化した」(佐藤氏)

地方の地元紙6紙450万部に1面をフルに使った全面広告を打ったほか、地方のテレビ局27番組でも告知を行った。また、商工会議所や経済産業省と共同で移行セミナーを全国20カ所で順次開催しており、400名が参加したという。

こうした取り組みから、3月末までに7万台減となる14万台までWindows Server 2003の稼働数を減らしており、7月のサポート終了までにはさらに5万台まで減らす予定だという。日本マイクロソフトの調査では、サポート終了までに40%超が移行予定としているため、6万台弱はこのまま移行する可能性が高い。

問題は、残る8万台強のサーバーだが、予算の問題以外に、佐藤氏が「意外だった」と話す「マイナンバー制度への対応のタイミングでの移行」が3割程度いたという。

ほかの調査項目でも、社内の人手不足やすでにWindows Server 2003で構築してしまったWebアプリケーションなどの改修コストが問題になっている結果が出た。そこでマイクロソフトでは、パートナー各社とタッグを組み、各種キャンペーンや移行サービスの提供を行っていく。

1つ目はOpen ライセンスのキャンペーンで、6月30日まで、Windows Server 2012製品群「R2 Datacenter/R2 Standard/User CAL/Remote Desktop CAL」などの製品を対象に、10%ディスカウントを行う。Remote DesktopはパートナーのCitrixもディスカウント施策を実施するため、大幅なコストダウンが期待できる。なお、対象ライセンスはOpen Volume/Open Businessとなる。

また、XPの入れ替えキャンペーンと同様に、マイクロソフト ファイナンシングが優遇金利で支払いプランを組んでいるため、初期投資を抑えられる。発注と同時に支払いを行う必要がなくなるだけではなく、サーバーの本稼働まで支払いをずらせるプランや、不均等払いといったプランも用意されているため、自社の予算組みに合わせて柔軟な選択ができるとみられる。

ただ、こうした移行は、事前準備をしっかり組まなければ「よりリードタイムが長期化してしまう恐れがある」(同社 業務執行役員 ゼネラルビジネス SMB営業統括本部長 佐藤 亮太氏)とのこと。移行集中によるパートナーやマイクロソフトなどのリソース不足も懸念されるため、駆け込みで移行を進めるのではなく、しっかりとしたスケジュール管理を呼びかけている。

セキュリティリスクの認識を

現状は、ファイルサーバーが一番残存しているとのことで、その理由の一つとして「(社内に閉じていることが多く)セキュリティリスクがあまりない」と思われている部分があるようだ。しかし、サーバープラットフォームビジネス本部 本部長の佐藤氏は、セキュリティリスクの過小認識や仮想化すれば問題ないという認識が広まってるという調査結果を示し、警鐘を鳴らす。

続いて登壇したJPCERTコーディネーションセンターで早期警戒グループマネージャーを務める満永 拓邦氏も「標的型攻撃の本質が理解されていない」と、実情とイメージに差があることを語る。

「標的型攻撃は、メールによって引き起こされるのではなく、サーバーに侵入して組織内のネットワークに長年潜伏して情報収集を行うケースが多い。特に、ユーザー管理を行う集中管理サーバー『Active Directory』の乗っとり事例が多く見られる。脆弱性が存在しても、直近の例で見るようにマイクロソフトが脆弱性を修正してくれればいいが、サポート終了により、修正されなくなってしまう」(満永氏)

こうした標的型攻撃には「Pass the hash」と呼ばれる攻撃手法が増えているという。これは、PCに保存されている認証用のパスワードハッシュ値を窃取し、ほかのPCへ認証を行う攻撃手法だ。パスワードを知らなくても、ハッシュ値さえ入手できれば、認証に必要な情報を生成できるため、システムにログインすることが可能になる。特に、Windows Server 2003以前のOSバージョンでは、十分な攻撃耐性を持たない認証用パスワードハッシュ値が有効な状態で出荷されているため、セキュリティの観点からリスクが大きいという。

このハッシュ値が保存されないようになったWindows Server 2012 R2は、それ以外にも様々なセキュリティ強化が図られているため、総合的なセキュリティリスクの軽減やセキュリティ強化に繋がる。サイバー攻撃が巧妙化する中で、企業のリスクマネジメントを考えた時に、サーバーのセキュリティ強化は必須と言ってもいい。そのためJPCERT/CCとして「速やかに乗り換えていただきたい」と満永氏は語っていた。