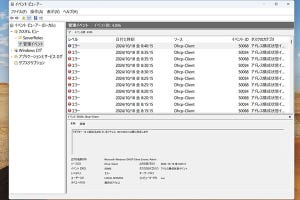

CrowdStrikeのアップデートを起因としたWindowsのBSoDトラブルはひどかった(関連記事1、2)。

CrowdStrikeは企業向けEDR(Endpoint Detection and Response)ソリューションを提供しているため、本稿をご覧の読者諸氏は被害を免れたかもしれないが、出社してPCの電源を入れるとBSoDが現れた経験をお持ちの方も少なくないだろう。特に米国時間2024年7月19日にはMicrosoft 365でも障害が発生していたから散々としか述べるほかはない。

本件はCrowdStrike EDR=Falconがカーネルモードドライバー(別称、特権モードドライバー、リング0ドライバー)で動作し、誤ったFalconセンサーコンテンツ(アップデート)を配信したのが原因である。Microsoftのサポートページでは、Falconのカーネルモードドライバーを削除するなど対処策を提示し、CrowdStrikeも同種のメッセージと詫び言を自社ページに掲載した。

Microsoftの公式ブログによれば、850万台のPCが被害を被り、別の公式ブログでは、「5,000人以上のサポートエンジニアが24時間週7日体制で作業」していたという。

あくまでも筆者の憶測だが、本件に対して5,000名全員が対応したのではなく、同社の多様なソリューション・製品群に対するサポート体制の充実度を主張した一文と思われる。それでもWindows PEを利用した回復ツールを用意するなど、充足した対応といえるだろう。

そもそもOSとセキュリティソフトの相性は悪い。セキュリティソフトがファイル操作など通常のOSオペレーションまで監視することから、性能低下や障害発生につながる。

Windows 11は現時点で関係ないが、昔はWindowsのバージョンによって正常に動作しないこともあった。MicrosoftはVBS(Virtualization-based Security)ベースで分離環境を提供するVBSエンクレーブの利用を推奨しているものの、セキュリティソフトの性格上、合致するとは思えない。

このあたりはWindows NT 4.0で同社が判断したユーザーモードで動作するGPUドライバーなどをカーネルモードドライバーに移行させて批判されたことを思い出す。現在のWindows 11はWindows NTの系譜に連なるため、同社は再び分離するアプローチを模索しているのだろう。

とにもかくにもセキュリティリスクと対策はイタチごっこである。Windowsセキュリティ(旧Windows Defender)ではなく、市販のセキュリティソフトを導入しても、誘導して入金をうながす疑似広告を妨げることは難しい。

そのため個人は無償かつ頻繁に更新されるWindowsセキュリティで十分で、あとは利用者に対する教育だと考えている。もちろん「人が新しいことを学ぶ」難しさは重々承知しているが、今後もWindowsをお使いになる方はご一考いただきたい。