読者諸氏の多くはWindows 10に不満を覚えておらず、Windows 11への移行をためらっているのではないだろうか。だが、日本マイクロソフトが2023年3月6日に開催したWindows 11向けセキュリティ勉強会で、Microsoftの担当者は次のように述べている。

「Windows 10リリース当時、シリコン(編注:ここではCPUおよびチップセット)で対応すべきセキュリティ機能を家庭用PCは備えていなかった。Windows 11はOEMメーカーと協業してシリコン・OS・クラウドと三位一体のセキュリティ機能を出荷状態から装備できたことが最大の特徴」(Microsoft Security Response Team, Security Program Manager, 垣内由梨香氏)

PC歴の長いユーザーなら、Windows XP Service Pack 2以降、Windowsがセキュリティ対策を強化してきたことも実感しているかもしれない。Windows Vista、Windows 7、Windows 8.1までは、「Ten Immutable Laws Of Security(Version 2.0)」に沿ってセキュリティ機能を実装してきた。

抄訳すると「セキュリティの不変の法則」。後に見つかった脆弱性がWindowsの設計対象に含まれるか否かを定義するルールである。関心があったらMicrosoftの原文ページを参照いただきたいが、ポイントはセキュリティに強いWindowsを作るための概念だ。その昔、Windowsはユーザー空間とカーネル空間を分類し、後者に対する操作は管理者権限を要求していたが、何らかの理由で管理者権限を奪取された場合、Windowsは悪意を持つユーザーの自由になってしまう。

たとえばWindows 10 Enterpriseエディションは、アプリの整合性ポリシーで制御するUMCI(User Mode Code Integrity)と、署名されたデバイスドライバーのみを実行可能とするKMCI(Kernel Mode Code Integrity)を管理するDevice Guard機能を用意している。しかし、攻撃対象はさらに下層のファームウェア(UEFI)に移り変わった。

Microsoftも「ファームウェアにマルウェアが侵入すると、Windowsの下層レイヤーで動作するため、Windowsからは手の届かない領域となる」(垣内氏)と説明する。MicrosoftはWindows 10リリース以前から、新たなプラットフォームセキュリティの再定義に着手し、その結果として生まれたのが「The Seven Properties of Highly Secured Devices(セキュアなデバイスに必要な7要素)」だ。

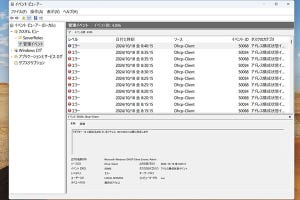

上図の各項目には、「シリコン(OS、クラウドサービス)のサポートが必要」とのマークが付与されている。たとえば、デバイスIDとソフトウェアの完全性によってハードウェアのセキュリティを保護する「Hardware Root of Trust」はシリコンのみ。だが、OSやソフトウェアの自動アップデートを求める「Renewable Security」は、シリコン・OS・クラウドの3項目を必要としている。Microsoftの垣内氏は、Windows 11プリインストールPCの有用性を以下のように強調した。

「シリコンのサポートとOS(の対応)、そしてセキュリティ侵害を把握できるクラウドサービス。これらが『三位一体』にならなければ、新しいセキュリティの世界は実現できない。一部の要素はWindows 10でも導入しているが、Windows 11はOEMメーカーと協業してシリコンやクラウドをサポートしている」(垣内氏)

他方で、Windows 11はTPM 2.0を必須として、Microsoft Plutonプロセッサーを推奨するroot of trust(ハードウェアの信頼ルート)などを定義したセキュアコアPCを提唱している。Windows 8以降はSRTM(Static Root of Trust)によるセキュアブートを推奨し、Windows 11は必須要件になっているが、UEFI自身が悪意を持つソフトウェアに侵入されている場合、起動プロセスで読み込むコンポーネントの検証もままならない。

そこでWindows 10 バージョン1809以降やWindows 11は、ファームウェアを保護するSecure Launch機能を用意した。IntelやAMD、Qualcomm製プロセッサーがサポートするDRTM(測定の動的信頼ルート)でUEFIに依存しない起動プロセスを実現している。具体的には、起動中に「途中で割り込み命令を出して読み込み済みコンポーネントをCPUで再検証」(垣内氏)する仕組みだ。

今回の勉強会では、IDセキュリティについても解説があった。TPMをセキュリティキーとして使用することによって、FIDO2に対応するWindows Helloや、Microsoft Authenticatorによる多要素認証を紹介。パスワードレス認証が「我々の大きな目標」(垣内氏)とした。

Microsoftの調査によれば、Microsoftサービスにパスワードレスでサインインするユーザーは2億4,000万人に達し、2022年5月時点で約33万人がMicrosoftアカウントのパスワード削除機能を用いたという。確かに、Windows Helloの顔認証や指紋認証によるサインインは便利なのだが、Microsoftアカウントのパスワードを削除した場合、別PCの共有フォルダーにアクセスするときにWindows資格情報のインポートが必要となるなど、利便性の面で疑問が残る。

また、Microsoftは一部のWindowsアプリやMicrosoft 365 Appsに対するパスワードの保存を警告し、パスワードフィッシングからPCを保護するEnhanced Phishing Protectionや、クラウドベースのSmart App Controlの優位性を強調する。ただし前者はデフォルト設定で無効だ。

後者は、Windows 11を新規インストールする必要があると、ヘルプページでも書かれている。今回の質疑応答にて、「回復機能を使えば一部PCで利用可能になる」(日本マイクロソフト)と回答しているので、タイミングを見て検証したい。

今回の勉強会に参加してみて、コンシューマー用PCのセキュリティ強化に対する取り組みをより深く理解できたことがひとつの収穫だ。筆者は日常的にWindowsの機能を眺めて名称や機能は把握しているが、手元のPCが古い以上は、Microsoftが強調した「三位一体」のセキュリティ環境を実現できない。「まだ動く」とデスクトップPCをしばらく継続して利用するつもりでいたが、考えを改めなければならなそうだ。