7月12日週にかけて発生したセキュリティに関する出来事や、サイバー事件をダイジェストでお届け。

読売情報開発大阪の「よみファねっと」からクレジットカード情報流出

読売情報開発大阪が運営するオンラインショップ「よみファねっと」が不正アクセスを受け、個人情報やクレジットカード情報が流出した。

不正アクセスは、決済処理プログラムの改ざんによるもの。2021年3月2日、商品を購入した顧客のクレジットカード情報が外部に流出している可能性があるとの連絡を受け発覚。ただちにサービスの停止とサイトの閉鎖を実行した。

調査の結果、2020年10月24日から2021年3月2日までの期間に、クレジットカード情報を入力した1,301人のクレジットカード情報が外部に流出。このうち58人分については、クレジットカードの不正利用の疑いがあるという。不正利用回数は少なくとも260件を確認しており、被害総額は7,674,605円(2021年6月末時点)。流出した情報の詳細は、カード名義人、カード番号、有効期限、セキュリティコード。

同社は、クレジットカード情報が流出した1,301人に対し書状で個別に連絡。合わせて、不正利用を防ぐため、クレジットカード会社に監視体制の強化を依頼した。再発防止策として、現行システムの見直し、セキュリティ対策と監視体制の強化を行うとのこと。「よみファねっと」の再開日については決定しだい告知するとしている。

ビジネスアイテム通販サイト「TRANSIC」でクレジットカード情報流出

ファーストトレードは7月13日、同社運営のオンラインショップ「TRANSIC」が第三者による不正アクセスを受け、クレジットカード情報流出の可能性があることを発表した。

不正アクセスは、システムの一部の脆弱性をついたペイメントアプリケーションの改ざんによるもので、2021年1月7日にクレジットカード会社からの連絡を受け発覚。同日「TRANSIC」でのカード決済を停止し、調査を開始した。

調査の結果、2019年12月18日~2021年1月6日の期間に「TRANSIC」で商品を購入した顧客のクレジットカード情報が流出していた。一部については不正利用の可能性もあるという。流出件数は1,074名分で、流出した情報はカード名義人名、クレジットカード番号、有効期限、セキュリティコード。

同社は、クレジットカード会社と連携してクレジットカード取引のモニタリングを実施。顧客に対しては、クレジットカードの利用明細に身に覚えのない請求項目がないかをチェックするよう呼びかけている。今後の再発防止策として、システムのセキュリティ対策と監視体制を強化してサイトのリニューアルを行う。

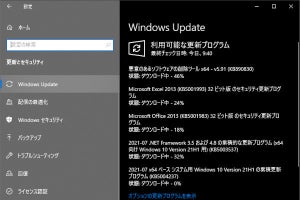

マイクロソフト、7月のセキュリティ更新プログラムをリリース

マイクロソフトは7月14日(日本時間)、7月のセキュリティ更新プログラムを公開した。対象ソフトは以下の通り。

- .NET Core & Visual Studio

- 3D Viewer

- Microsoft DWM Core Library

- Microsoft Edge(Chromium-based)

- Microsoft Intune

- Microsoft Office

- Microsoft Office Excel

- Microsoft Office Outlook

- Microsoft Office SharePoint

- Microsoft Scripting Engine

- Microsoft Windows Codecs Library

- Paint 3D

- Role: Hyper-V

- Visual Studio Code – Kubernetes Tools

- Windows Bind Filter Driver

- Windows Common Log File System Driver

- Windows Cryptographic Services

- Windows DCOM Server

- Windows Defender

- Windows Drivers

- Windows Event Logging Service

- Windows Filter Manager

- Windows HTML Platform

- Windows Installer

- Windows Kerberos

- Windows Kernel

- Windows Kernel-Mode Drivers

- Windows Network File System

- Windows NTFS

- Windows NTLM

- Windows Print Spooler Components

- Windows Remote Desktop

- Windows TCP/IP

脆弱性についてのセキュリティ更新プログラムは、緊急7件、重要5件。修正内容はリモートでのコード実行、特権の昇格など。ほかにも、既存のセキュリティアドバイザリ1件、既存の脆弱性情報1件を更新している。今月の「悪意のあるソフトウェアの削除ツール」では、Win32/Caspetlod、Win32/CobaltStrike、Win32/CobaltStrikeLoader、Win32/TurtleLoader、Win32/TurtleSimple に対する定義ファイルを追加した。

7月の更新を行うと、2020年11月の定例リリースで修正したKerberos KDC Securityの脆弱性に対する動作が、セキュリティ修正に準拠していないKerberosチケットを拒否する動作となる。また今回の更新には、Adobe Flash Playerの削除に関する更新プログラム、Xbox Game Passゲームのインストール、または起動するときの問題、タスクバーの 「ニュースと関心」に関する問題解消などを含んでいる。

グルメサービス用スマホアプリ「Retty」に脆弱性を解消した最新バージョン

Rettyのグルメサービス用スマートフォンアプリ「Retty」において、脆弱性の情報が公開された。対象のバージョンは以下。

- Retty(Android版)バージョン 4.8.13より前のバージョン

- Retty(iOS版) バージョン 4.11.14より前のバージョン

脆弱性は2種類存在し、1つはCustom URL Schemeによってアプリ起動後に任意のURLへアクセスしてしまう問題。リモートの第三者から任意のWebサイトへの誘導に使われる可能性がある。フィッシング詐欺などの危険があるので注意が必要だ。

もう1つは、外部サービスのAPIキーがハードコードされるというもの。これによりアプリ内のデータ解析が行われ、外部サービスと連携するためのAPIキーの不正窃取の可能性がある。

これらの脆弱性は、最新バージョンで解消しているので、Rettyアプリを利用しているユーザーはすみやかにアップデートすること。

ソフトバンクの光BBユニット「E-WMTA2.3」に脆弱性

ソフトバンクの光BBユニット「E-WMTA2.3」で脆弱性情報が公開された。脆弱性はクロスサイトリクエストフォージェリで、放置すると製品にログインした状態のユーザーが、細工済みのWebページにアクセスして意図しない動作を引き起こす可能性があるという。

2020年12月に、この脆弱性を解消するファームウェアは公開済み。このファームウェアは自動アップデートで適用されるが、当該製品のユーザーは念のためファームウェアバージョンを確認しておくこと。もし最新ファームウェアでない場合は、手動で最新版に更新してほしい。

JALカードを騙るフィッシング

7月15日の時点で、JALカードを騙るフィッシングメールが拡散している。メールの件名は「MyJALCARD認証コードのセキュリティ通知」など。

メールでは、パスワード変更のお願いと称し、「長期間パスワードを変更していない人に変更をお願いしている」といった内容を記載して、リンクをクリックするするよう誘導する。誘導先はフィッシングサイトで、My JALCARDのログイン画面と酷似しているので注意が必要だ。

7月15日の時点でフィッシングサイトは稼働中。原則としてメールのURLはクリックせず、Webブラウザで公式サイトにアクセスして情報収集し、必要なら公式サイトからユーザーページへログインすること。