新型コロナウイルスの影響で、日本でもテレワークの導入が拡大しているが、それに伴い、サイバー攻撃も増えている。攻撃者の標的となっているのが、テレワークをしている従業員の自宅にあるルータだ。家庭用ルータが企業ネットワークの脅威になっている。攻撃者は従業員の過程にあるルータに対し何を行うのだろうか?

カスペルスキーが公式ブログで、「テレワーク戦略の弱点となるルーター」として、家庭用ルータおよびSOHO向けルータのリスクについて警告しているので、これをもとに、自宅のルータを保護する対策を整理してみたい。

企業は従業員の自宅にあるルータを管理できない

企業で利用しているルータはファームウェアの更新など、セキュリティ対策が講じられているケースがほとんどだろう。しかし、自宅で利用されているルータはセキュリティ対策が十分に施されていないのではないだろうか。

カスペルスキーは、企業側も、テレワーク環境について、「どんなデバイスがネットワークに接続しているか「ルータのファームウェアは最新か」「ルーターを保護するパスワードは強力か(出荷時のパスワードをちゃんと変更しているか)など、知ることができないと指摘している。

さらに、家庭用ルータやSOHO向けルータには既知の脆弱性が存在するという問題がある。攻撃者はこうした脆弱性を悪用して、ルータを乗っ取り、ボットネットを構築する。

こうした点から、カスペルスキーは「ルータは実質的にLinuxが稼働する小型コンピュータと認識すべき」と説明している。では、ルータを悪用して、どのような攻撃が行えるのだろうか。

VPN接続の乗っ取り

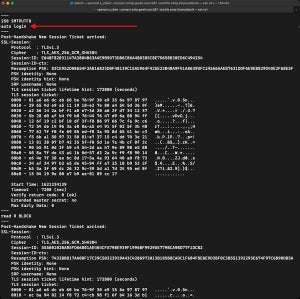

テレワークの際、従業員のネットワーク環境を安全にするため、仮想プライベートネットワーク(Virtual Private Network:VPN)が利用されるケースが多い。VPNによって、データはコンピュータと企業インフラとの間で暗号化された通信チャネルを通じてやり取りされるようになる。

多くの企業はスプリットトンネルモードでVPNを運用しているが、このモードでは、RDP(Remote Desktop Protocol)接続などを通じて企業のサーバへ向かうトラフィックはVPN経由で送信され、それ以外のトラフィックは暗号化されていない公共のネットワークを通過する。

通常、この運用で問題ないが、攻撃者がルータを掌握している場合、DHCP(Dynamic Host Configuration Protocol)ルートを作成し、RDPトラフィックを自分たちのサーバーへ転送することができるという。これによってVPNの暗号化を解除できるわけではないが、偽のログイン画面を作成し、そこにRDP接続の認証情報を入力させることは可能とのことだ。

外部OSのロード

もう1つの攻撃の手法として、PXE(Preboot Execution Environment)の悪用が紹介されている。最近のネットワークアダプタはPXEを用ういて、ネットワーク経由でコンピュータにOSを読み込む。この機能は一般的に無効になっているが、障害時に従業員のコンピュータのOSをリモートで復元するなどの目的で使っている企業もあるという。

カスペルスキーは、攻撃者がDHCPサーバを通じてルータを制御できる場合、リモートコントロール用に改竄したシステムアドレスを、ワークステーションのネットワークアダプターに送信することが可能となると指摘している。

従業員がこの動きに気付く可能性は低く、その間に、攻撃者はファイルシステムへのフルアクセス権限を手に入れることができる。

カスペルスキーは、こうした攻撃からコンピュータを守る方法として、以下を勧めている。

- スプリットトンネルではなく、強制トンネルモードを選ぶ。多くの法人向けVPNソリューションでは、例外ありの強制トンネリング(全トラフィックは既定で暗号化チャネルを通過、特定のリソースにのみVPNの迂回を許可)を実施できる

- BIOS設定でPXEを無効にする。

- フルディスク暗号化を使用してコンピュータのハードドライブ全体を暗号化する(WindowsでBitLockerを使用するなど)