暗号技術の専門知識なしで強固なセキュリティを実現

暗号技術のバックグラウンドを持たない人(組み込みシステム設計の世界では珍しくありません)にとって、ハッシュ関数と対称鍵に基づいた認証の実装には、ある程度の複雑さが伴います。SHA-3の機能とPUF技術を内蔵した組み込みセキュリティICを使用することで、課題が緩和されて、暗号の専門知識がなくても強固な組み込みセキュリティを実現することができます。

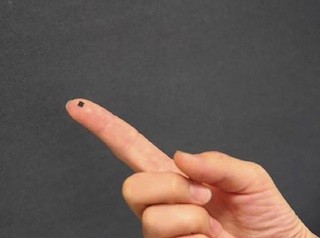

Maximの最新セキュア認証用ICは、SHA3-256暗号エンジンを内蔵した業界初のデバイスです。この「DS28E50 DeepCoverセキュア認証用IC」は、ChipDNA PUF技術も搭載しています。このようなセキュリティ機能を組み合わせたデバイスを組み込みシステムに統合すれば、偽造、アフターマーケットにおける複製、不正使用、侵襲攻撃を防止することができます。単一接点の1-Wireバスは、エンドアプリケーションとの通信を簡素化します。DS28E50はコプロセッサとともに使用することが可能で、これによりシステムのホストプロセッサはSHA-3アルゴリズムを実行するための負荷が軽減されて、システム鍵を安全に保存することができます。Maximはコプロセッサを使用しない実装向けに、これらの機能を処理するために設計に統合できるソフトウェアを提供しています。DS28E50は、TDFNパッケージ(3mm×3mm)で提供されます。機能ブロック図については図1を参照してください。

セキュア認証用ICのアプリケーション例

偽造防止、複製防止、使用管理の機能に加えて、セキュア認証用ICには他にもさまざまなアプリケーションがあります。たとえば、エンドユーザー向け機能アップグレードの保護、サードパーティベンダーの管理、セキュアブート/ソフトウェアアップデートに使用することができます。これらのアプリケーションでは、双方向認証、安全なメモリ、暗号化されたシステムデータストレージ、安全な使用回数管理、システムセッション鍵の生成、安全なGPIO制御、NIST準拠の乱数、公開鍵または秘密鍵アルゴリズムの統合などに使用することが可能です。

セキュア認証用ICは、さまざまな使用例がありますので、その価値を示すためにいくつかの例を取り上げます。

図2に示した電気外科アプリケーションでは、その医療機器が本物であり、規定された制限を超えて使用されておらず、不正な方法で使用されていないことを確認することが重要です。セキュア認証用ICを利用すれば、デバイスメーカーは、暗号技術に基づいて医療機器のセンサーが本物であることを証明し、使用制限の管理を適用し、また医療機器が意図した通りに使用されていることを確認することができます。

プリンタカートリッジが複製されると正規メーカーには打撃となり、品質が損なわれた場合は消費者も損害を被る可能性があります。図3に示すように、3Dプリンタとその付属カートリッジに組み込まれたセキュア認証用ICは、SHA-3のチャレンジ&レスポンス方式によって真正性を確認し、偽造や不正コピーからIPを保護することができます。

図4に示すように、セキュア認証用ICは、セキュアブートやデータファイルのセキュアダウンロードに使用することができます。署名を検証して、ホストとリモートデバイス間で共有されたデータが有効であることを確認した上で実行を開始します(または、署名が無効であればリセットまたはシャットダウンを行います)。

まとめ

医療用消耗品、産業用、民生用、その他さまざまなアプリケーションのいずれであっても、サイバー犯罪者のますます高度化するハッキング技術に対して組み込みシステムが脆弱であることに変わりはありません。組み込みセキュリティICは、それらの製品を偽造、複製、不正使用、侵襲攻撃などのセキュリティ脅威から保護することができます。これらのデバイスの多くは、暗号の専門知識を持たなくても組み込むことが可能であり、設計者は中核となる分野に集中することができます。セキュリティ攻撃を根本から防止することにより、あらゆる製品の成功にとって不可欠となる消費者の信頼を築くことができます。

出典

1:https://www.businessinsider.in/hackers-stole-a-casinos-high-roller-database-through-a-thermometer-in-the-lobby-fish-tank/articleshow/63769685.cms

2:https://www.cryptocompare.com/coins/guides/how-does-a-hashing-algorithm-work/

3:https://en.wikipedia.org/wiki/Cryptographichashfunction

4:https://www.csoonline.com/article/3256088/hacking/why-arent-we-using-sha3.html

5:https://keccak.team/sponge_duplex.html

6:https://en.wikipedia.org/wiki/Sponge_function

7:http://www.drdobbs.com/security/keccak-the-new-sha-3-encryption-standard/240154037

8:https://www.nist.gov/news-events/news/2015/08/nist-releases-sha-3-cryptographic-hash-standard

著者プロフィール

Scott JonesMaxim Integrated

エンベデッドセキュリティ担当マネージングディレクター

Scott Jones

Maxim Integrated

シニアビジネスマネージャー

Nathan Sharp

Maxim Integrated

シニアビジネスマネージャー