一般社団法人JPCERTコーディネーションセンター(JPCERT/CC)は、国内の組織を狙った「LODEINFO」と呼ばれる新たなマルウエアに注意を喚起した。「これまでJPCERT/CCでは確認していなかった」ものという。

-

LODEINFOが動作するまでの流れ(公式ブログ「JPCERT/CC Eyes」より)

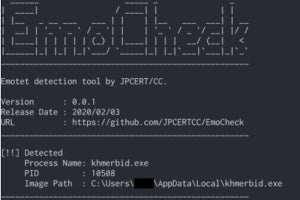

2019年12月頃に確認されたLODEINFOは、日本国内の組織を狙った標的型攻撃メールに添付された不正なWord文書で発見された。

JPCERT/CCが確認したサンプルでは、標的型攻撃メールを受信した端末で添付のWord文書を開き、Word文書のマクロを有効化すると、LODEINFOがホスト上に作成され、rundll32.exeファイルが実行されるという。その後svchost.exeのプロセスが起動され、不正なデータを送り込んで動作する。

LODEINFOの挙動としては、特定のサイトとHTTPで通信し、受信した命令を実行する。例えば、下記のような機能を実行するという。

- PEファイルの実行

- シェルコードの実行

- ファイルのアップロード・ダウンロード

- プロセスの停止

- ファイル一覧の送信

- マルウエアバージョン情報の送信

JPCERT/CCが分析した結果、LODEINFOのコードは「複数の箇所でデバッグ用と思われる文字列が記載されている他、バージョン情報としてv0.1.2といった文字列が確認でき、現在も開発途中の可能性がある」という。今後も攻撃が続く可能性があり、JPCERT/CCは注意を呼び掛けている。