1月15日週にかけて発生したセキュリティに関する出来事や、サイバー事件をダイジェストでお届け。ビットコインなどを含めて、仮想通貨という言葉が浸透してきているが、仮想通貨を使った犯罪も目立ってきた。

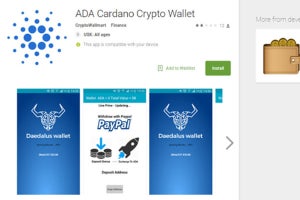

仮想通貨交換アプリの偽物に注意

仮想通貨交換アプリの偽物がGoogle Playで複数確認されている。1つは仮想通貨取引所「ポロニエックス」の公式アプリを偽装したもので、ユーザーの認証情報を盗み出そうとするものだ。Gmailアカウント情報もターゲットにされるという。

ポロニエックスは100以上の仮想通貨を備えた仮想通貨取引所ではあるが、公式のモバイルアプリは提供されていない。偽物アプリの1つ「ポロニエックス」アプリは、2017年8月28日から9月19日の間に、最大5,000ユーザーにインストールされている。もう1つは「ポロニエックス・エクスチェンジ」というアプリで、2017年10月15日にGoogle Playに登録され、最大500件がインストールされているという。

情報取得の方法は共通で、偽のログイン画面を表示して認証情報を要求する。ユーザーが認証情報を入力してサインインすると、認証情報が送信される仕組みだ。さらにGmailアカウントへのアクセス権を取得する工作もはじまる。

もし、この不正アプリをインストールして使ってしまった場合は、アプリをアンインストールし、ポロニエックスとGmailのパスワードを変更する。2要素認証の有効化も効果的だ。

サイバー攻撃者集団「Pawn Storm」

トレンドマイクロのセキュリティブログにて、サイバー攻撃者集団「Pawn Storm」に対して警鐘が鳴らされている。Pawn Stormは、「Sednit」、「Fancy Bear」、「APT28」、「Sofacy」、「STRONTIUM」という別名でも知られ、主に政治的動機に基づいてサイバー攻撃を行う集団。

2015年ごろから世界各国の政治団体に攻撃を行ってきており、広範な攻撃が継続しているという。攻撃手段の一例として、2017年8月ごろ、米Yahoo!ユーザーの送信メールで利用された「Tabnabbing(タブナビング)」が挙げられる。Tabnabbingは、ユーザーのWebブラウザで開いているタブを、ひっそりとフィッシングサイトに変更するものだ。

フィッシングメールも多く、Microsoft Exchangeから送信されたパスワード期限切れに関する通知を偽装したり、OneDriveに新しいファイルが追加されたといった通知を装う。

攻撃対象の傾向として、国際アイスホッケー連盟や国際スキー連盟など、冬季オリンピック競技に関連する団体や、選挙を控えた政治団体などが標的にされることが多い。

ディスク内容を消去する「KillDisk」亜種が中南米の金融機関を攻撃

リムーバブルメディアを含め、ストレージの内容を消し去るマルウェア「KillDisk(キルディスク)」の亜種が確認された。別マルウェアのコンポーネントにもなっており、より大きな攻撃の一部分であることも確認されている。検出地域は中南米の金融機関だ。

オリジナルと思われるKillDiskは、ウクライナの電力会社、銀行、鉄道会社、鉱業会社への攻撃に利用された。KillDiskやその亜種は、リムーバルドライブを含め、Bドライブから順にすべての論理ドライブの削除を試行していく。システムディレクトリを含んでいる場合は、いくつかのディレクトリやフォルダは削除対象から除外される。

被害からの復旧は不可能なレベルといわれ、事前対策が重要。OSや各種ソフトウェアの更新プログラムは最新のものを使用し、常に最新状態に保つ。もちろん、定期的なバックアップも取るようにしたい。

Androidアプリ「Nootka」に脆弱性

1月19日の時点で、楽譜の読み書きを理解するのに役立つAndroidアプリ「Nootka」に、OSコマンドインジェクションの脆弱性が確認されている。

対象となるバージョンはNootka 1.4.4以前で、第三者によるリモート操作で任意のOSコマンドを実行される可能性がある。すでに対策版は提供されているので、Nootkaのユーザーは早急アップデートすること。

「幻冬舎plus」で不正アクセスが発覚

幻冬舎は1月15日、同社が運営するWebサイト「幻冬舎plus」において、第三者による不正アクセスにより、会員情報の一部が流出した可能性があると発表した。

2017年12月27日に「幻冬舎plus」の会員から、会員登録の際に入力したメールアドレスにフィッシングメールが届いたとの報告を受け調査を開始。外部からの不正アクセスにより、会員情報の一部が流出した可能性が発覚した。

流出した可能性のある会員情報は、2013年11月12日~2017年8月18日までに会員登録した最大93,014名分。情報の内容は、メールアドレス、ユーザーID、氏名など。パスワード、生年月日、クレジットカード情報、住所、電話番号などは流出していないとしている。攻撃の入り口となったシステムの脆弱性は、すでに修正済み。

Oracle Javaに任意のコードが実行される脆弱性

1月17日の時点で、Oracleが提供する「JRE(Java Runtime Environment)」に脆弱性があることが確認されている。対象は以下。

- Oracle Java SE 9.0.1

- Oracle Java SE 8 Update 152

- Oracle Java SE 7 Update 161

- Oracle Java SE 6 Update 171

- Oracle Java SE Embedded 8 Update 151

JREはJavaを実行するためのソフトウェア実行環境で、脆弱性を悪用されると任意コードの実行や、コンピュータを操作される可能性がある。影響が大きいので早急に対策をしておきたい。

対策は修正プログラムを適用すること。JREが最新バージョンかどうかを簡易チェックする「MyJVNバージョンチェッカ」や、動作環境にJREを使用しない「MyJVNバージョンチェッカ for .NET」が提供されている。