トレンドマイクロは、2017年第3四半期のセキュリティラウンドアップを発表した。これは、2017年の7月から9月までの日本国内および海外のセキュリティ動向を分析したものである。このなかから、いくつかの事例を紹介したい。

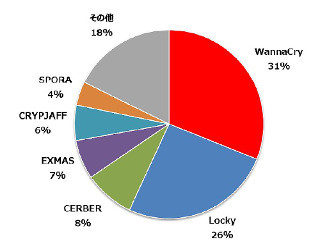

まず、全体的な傾向であるが、ランサムウェアの猛威は依然として高いレベルで継続している。9月には、2016年にもっとも流行したランサムウェア「LOCKY」の世界的な攻撃が検知された。20万通以上のマルウェアスパムが2度にわたり配信された。その攻撃対象であるが、日本がもっとも多かった。定番のランサムウェアが猛威をふるう一方で、新たなランサムウェアも登場している。2017年第2四半期の110種であったが、第3四半期ではそれを上回る111種の新ファミリーが検知されている。

また、国内でも大きな被害をもたらせたランサムウェア「WannaCry」も、登場した5月以来、3万件もの検知が続いている。その理由について、トレンドマイクロでは、ネットワークワームの活動をあげている。同じようにネットワークワームとして流行したウイルスに「DOWNAD」がある。2008年に登場し、以降、数年間猛威をふるい続けた。「WannaCry」についても、今後、長期間にわたりその活動が継続すると予想される。

また、新たな動きも見られる。その1つが、仮想通貨発掘(マイニング)を行うツール(コインマイナー)を使った金銭の獲得手口である。その詳細については、以下で紹介したい。

「コインマイナー」拡散目的の攻撃が拡大

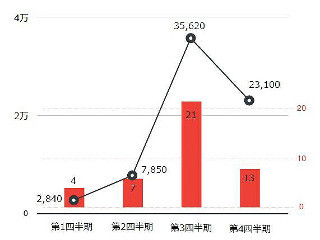

まず、図2を見てもらいたい。

2017年第3四半期入り、12倍の急増となっている。少し補足すると、ご存じのように仮想通貨はそれぞれの国の中央銀行が管理する通貨ではない。しかし、取引のやりやすさや投機の対象としても魅力的なことから、普及が進んでいる。仮想通貨の入手は、取引所でその時点のレートで購入することができる。それ以外の方法として、仮想通貨発掘(マイニング)がある。発掘というと、宝探し的なイメージがあるが、中央銀行には管理されていない通貨をどうやって取引などの信頼性を持たせるか。ビットコインを例にして、解説しよう。通貨の信頼性の維持の1つが、ブロックチェーンで、その証明を行う作業がProof of Workである。Proof of Workに参加することで、報酬として、仮想通貨をもらうことができるのである(このことを指して発掘と呼ぶ)。

Proof of Workでは、ノンスという文字列が使われる。単純にいえば、この文字列のノンスを探す作業といってもいい。ここまでくれば、想像がつくかもしれないが、パスワードを総当たりや辞書方式で破るようなことをしているといえば、わかりやすいであろう。そのため、高性能のPCが必要とされる。

さて、では攻撃者はどこに注目したのであろうか。仮想通貨価格の上昇、歴史の浅い「Monero」といった仮想通貨では、発掘効率が高い点である。仮想通貨は匿名性が高いので、不正行為が行われても追跡しにくい。また、金銭的儲けを得ることを目的とするユーザーも多いので、セキュリティ意識が低下し騙しやすいということもあるだろう。

図2の検知のなかには、正しいマイニング目的のために使われるツール(コインマイナー)も含まれている。しかし、悪意を持ってコインマイナーを拡散している攻撃者も確実に存在していると、トレンドマイクロでは指摘している。また、コインマイナーがこれだけ拡大する理由の1つとして、ランサムウェアやバンキングトロージャンを拡散していたWeb経由での攻撃が、コインマイナーの拡散へシフトしているとのことだ。

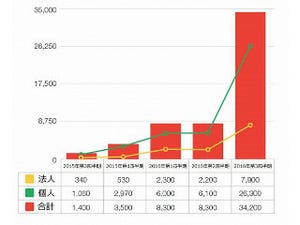

図3は、日本からのアクセスを確認した脆弱性攻撃サイト(EKサイト)から拡散される不正プログラムを調査したものである。5月以降にコインマイナーを拡散させるEKサイトが急増している。

9月には、EKサイトから拡散される不正プログラムの種別で、コインマイナーが1位となった。

また、仮想通貨関連では「EITest」と呼ばれるWeb攻撃キャンペーンにおける「Coinhive」の悪用が国内で検知された。「EITest」によるWeb攻撃キャンペーンは以前から日本を対象としたサポート詐欺の攻撃が確認されていた。そのサポート詐欺サイト内に「Coinhive」のスクリプトが悪用されていた。JavaScriptのスクリプトの「Coinhive」は、ユーザーが利用する端末のリソースを利用して仮想通貨「Monero」の発掘を行うサービスである。Web広告の代替として正規利用されることもある。しかし、攻撃者はその仕組みを悪用し、改ざんサイトやサポート詐欺サイトに組み込んだのである。このように、攻撃者は利用できるものは、すばやく悪用し、攻撃に使ってくる。