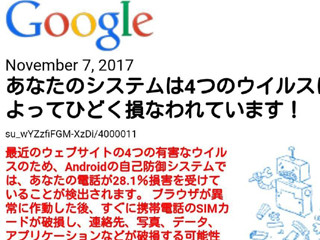

11月20日週に発生したセキュリティに関する出来事や、サイバー事件をダイジェストでお届け。Androidユーザーは、「Toast」機能を利用したオーバーレイ攻撃に注意したい。Google Playにて提供されるアプリに、このオーバーレイ攻撃を含むものが確認されているのだ。

オーバーレイはアプリなどの上に画像やボタンなどを重ねる処理のこと。広告表示などでおなじみのあれだ。ここに罠が仕掛けられており、タップするとユーザー補助機能を悪用されてしまうことがある。Android 8.0以上でないとマルウェア感染する可能性があるので、更新プログラムをチェックし、あれば忘れずに適用しておきたい。

「Toast」機能を利用したAndroid端末向け不正アプリ「TOASTAMIGO」

11月20日の時点で、Androidの「Toast」機能を利用したオーバーレイ攻撃によって、感染端末に不正アプリをインストールするAndroid端末向け不正アプリ「TOASTAMIGO(トーストアミーゴ)」がGoogle Playにて確認されている。

オーバーレイ攻撃とは、実行中の他のアプリやウィンドウに画像やボタンなど描画して重ね合わせタップさせるもの。感染するとAndroid端末の「ユーザー補助機能」を悪用し、広告のクリック、アプリのインストール、削除防止による攻撃の持続などを行う。

「TOASTAMIGO」によってダウンロード、インストールされた不正アプリは「com.photos.android.helper」という名称で、パッケージ名は「com.vpn.free.migovpn」。アプリの一覧には表示されず、ユーザー補助のサービス一覧に追加される。現時点で最新となるAndroid 8.0 Oreo以外のバージョンが影響を受けるので、対策としては古いバージョンを利用している場合、更新プログラムを適用すること。

Intel、リモート管理機能に脆弱性

「Intel Management Engine」などに複数の脆弱性が確認されている。 この脆弱性は、「Intel Management Engine」「Intel Trusted Execution Engine」「Intel Server Platform Services」に、合計8件が含まれる。影響を受けるのは以下のプロセッサ。

- 第6世代/第7世代/第8世代Coreプロセッサー ファミリー

- Xeonプロセッサー E3-1200 v5/ v6ファミリー

- Xeonプロセッサー スケーラブル ファミリー

- Xeonプロセッサー Wファミリー

- Atom C3000プロセッサー ファミリー

- Apollo Lake Atomプロセッサー E3900シリーズ

- Apollo Lake Pentium

- Celeron N/Jシリーズプロセッサー

脆弱性を悪用されると、リモートで操作されたり、悪意あるコードを実行される恐れがある。今回のアップデートは重要度が「重要(Important)」に指定されているので、早急にファームウェアのアップデートを行っておきたい。

ファイルレス バンキングマルウェア「downAndExec」をブラジルで確認

11月20日の時点で、コンテンツ・デリバリ・ネットワーク(以下、CDN)を悪用したファイルレス バンキングマルウェア「downAndExec」がブラジルにて確認された。CDNは、ファイル容量の大きな動画などを配信するため、各地の拠点にキャッシュサーバを配置するサービス。このCDNを悪用してマルウェアの配信が行われており、追跡が難しいのが問題となっている。

「downAndExec」の動作は3つの段階を踏む。第1段階は正規のインストーラを装ったexeファイルをユーザーに実行させ、ダウンローダとしてJavaScript(JS)スニペットのダウンロードを行う。

第2段階では、JSスニペットがマルウェア本体・ペイロードをダウンロード。文字列を加工して実行プログラムを生成し、サンドボックス検査でも悪性として検出されないため、発見・解析が困難という。

第3段階でC&Cサーバと通信を開始する。マルウェア本体はメモリに注入されるため、ウイルス対策製品などの通常のファイル検査ではマルウェアを検出できない。

「downAndExec」は、従来のファイルレス攻撃をさらに改良し、CDNにJSスニペットをばらまいておく手法で攻撃手法を高度化。今後日本でも確認されるか注視していく必要がある。対策は、メモリスキャナなど、メモリ上の脅威を検知する機能をもった対策ソフトを導入することなど。

モバイルWi-Fi ルータ「PWR-Q200」に脆弱性

東日本電信電話(NTT東日本)は11月24日、モバイルWi-Fiルータ「PWR-Q200」に脆弱性があることを発表した。本製品に対して、偽装したDNS情報を返されることにより、予期せぬWebサイトへ誘導される可能性がある。

すでにサポート期間は終了しており、対策済みファームウェアもリリースされていないので、現状の対策としては「PWR-Q200」を使用しないことが最善となる。ただし、クライアント側(PCなど)で参照するDNSサーバ設定を外部ISPのDNSサーバにすれば脆弱性は回避可能。

Install Norton Security for Macに脆弱性

11月22日の時点で、「Install Norton Security for Mac」に、電子証明書のなりすましが可能な脆弱性が確認されている。影響を受けるのは、Install Norton Security for Mac バージョン 7.6以前。

「Install Norton Security for Mac」は「Norton for Mac」のインストーラで、HTTPS通信時のSSLサーバ証明書の検証が正しく行われず、脆弱性を利用して中間者攻撃が行われる可能性がある。現在のところ悪用は確認されておらず重要度も低いが、今後は最新版のインストーラを使用するのが望ましい。対策済みバージョンは「7.6」となる。