Wi-Fiの暗号化に使われるWPA2/WPAプロトコルに脆弱性があることが明らかになった。デバイスメーカーのセキュリティアップデートで対応可能だが、既存の多くのWi-Fi対応機器が影響を受ける可能性が高く、悪用された場合、攻撃を受けたり、情報漏洩につながる可能性があるので注意が必要。

この脆弱性は、コンピュータセキュリティ研究者であるMathy Vanhoef氏が発見した。同氏はkrackattacks.comというWebサイトを16日に開設して、脆弱性の概要、コンセプト実証のデモ動画、関連情報やQ&Aを公開した。そして、12月4日~7日に英ロンドンで開かれるセキュリティ・イベント「black hat Europe 2017」で、この脆弱性の詳細について解説する予定だ。

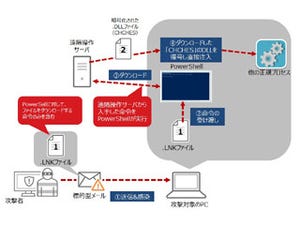

コンセプト実証において、Vanhoef氏は「KRACKs (key reinstallation attacks)」という手法を用いて、Wi-FiネットワークにWPA2接続したAndroidデバイスの通信を乗っ取っている。クライアント機器が4-way handshakeでネットワークに接続する際に、アクセスポイントと複数回のメッセージのやり取りを行うが、その過程でメッセージが失われたり、適切な反応が返ってこなかった場合にアクセスポイントはメッセージの再送信を行う。メッセージ3の送信が繰り返された場合、同じ暗号鍵が再インストールされることになる。この仕組みを利用することで通信パケットの解読も可能になり、悪用されると通信の盗聴、攻撃コードの埋め込みといった様々な攻撃に使われる恐れがある。

Vanhoef氏はすでに脆弱性の詳細をCERT/CCに報告しており、8月28日にCERT/CCが影響を受けるベンダーに通知を行った。The Vergeによると、Microsoftはすでにセキュリティアップデートで対応済み、Apple (iOS、macOS、watchOS、tvOS)はベータ版でのテスト行っており、間もなくセキュリティアップデートが提供される見通しだ。

Vanhoef氏はアクセスポイントのファームウエアのアップデートも行うように呼びかけているが、4-way handshakeに対する攻撃はアクセスポイントには影響しないため、アップデートを提供しないアクセスポイント・メーカーもある可能性を指摘している。デバイス側のセキュリティパッチは下位互換性を維持できるので、アクセスポイントがアップデートされなくても、アップデート後のクライアント機器との通信は問題なく継続される。

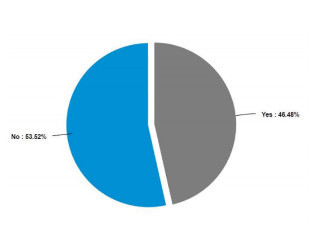

今回はWi-Fi規格の脆弱性であるためWi-Fi Allianceも16日に声明を発表した。グローバル認定ラボネットワークにおいて、この脆弱性に対するテストを義務づけたほか、Wi-Fi Allianceメンバー向けに脆弱性を検出するツールを用意した。