日本マイクロソフトは9日、毎月定例で提供している月例のセキュリティ更新プログラム(月例パッチ)の12月分を公開した。12件の脆弱性情報が公開され、深刻度がもっとも高い「緊急」が8件、2番目に高い「重要」が4件となっている。悪用が確認されている脆弱性もあるため、対象となるユーザーは早急のアップデートが推奨されている。

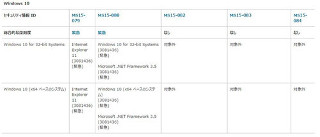

Internet Explorer 用の累積的なセキュリティ更新プログラム (3116180)(MS15-124)

MS15-124は、Internet Explorerに複数の脆弱性が存在し、最悪の場合、特別に細工されたWebページを表示するだけでリモートでコードが実行される、というもの。

IEの複数のメモリ破損の脆弱性、情報漏えいの脆弱性、特権の昇格、XSSフィルターのバイパスなどといった脆弱性が含まれており、XSSフィルターのバイパスの脆弱性1件に関してはインターネット上で情報が公開されていたという。

対象となるのはInternet Explorer 7/8/9/10/11で、最大深刻度は「緊急」、悪用可能性指標は「1」となっている。

Microsoft Edge 用の累積的なセキュリティ更新プログラム (3116184)(MS15-25)

MS15-125は、Windows 10の新ブラウザであるMicrosoft Edgeに複数の脆弱性が存在し、最悪の場合リモートでコードが実行される、というもの。

複数のメモリ破損の脆弱性に加え、セキュリティ機能のAddress Space Layout Randomization(ASLR)をバイパスする脆弱性やなりすましの脆弱性、特権の昇格、XSSフィルターのバイパスの脆弱性も存在しており、これを悪用することで、任意のコードを実行できる可能性が高くなる。

対象となるのは、Windows 10/10 Version 1511。最大深刻度は「緊急」、悪用可能性指標は「1」となっている。

リモートでのコード実行に対処する JScript および VBScript 用の累積的なセキュリティ更新プログラム (3116178)(MS15-126)

MS15-126は、JScriptとVBScriptスクリプトエンジンに情報漏えい、メモリ破損の脆弱性が存在し、最悪の場合、リモートでコードが実行される可能性がある。

対象となるのは、Windows Vista、Server 2008/2008 R2。最大深刻度は「緊急」、悪用可能性指標は「1」となっている。

リモートでのコード実行に対処する Microsoft Windows DNS 用のセキュリティ更新プログラム (3100465)(MS15-127)

MS15-127は、Windows DNSが要求を適切に解析できない場合に、リモートでコードが実行されるというもの。DNSサーバーとして構成されているWindowsサーバーが脆弱性の影響を受けるとしている。

対象となるのは、Windows Server 2008/2008 R2/2012/2012 R2。最大深刻度は「緊急」、悪用可能性指標は「2」となっている。

リモートでのコード実行に対処する Microsoft Graphics コンポーネント用のセキュリティ更新プログラム (3104503)(MS15-128)

MS15-128は、Windowsフォントライブラリが、特別に細工された埋め込みフォントを正しく処理しない場合にメモリが破損し、リモートでコードが実行される脆弱性が存在するというもの。

3種類の脆弱性が存在しており、対象となるのはWindows Vista/7/8/8.1/10/RT/RT 8.1、Server 2008/2008 R2/2012/2012 R2、Office 2007/2010/Word Viewer、.NET Framework 3.0/3.5/3.5.1/4/4.5/4.5.1/4.5.2/4.6,Microsoft Live Meeting 2007 Console,Lync 2010/2013、Skype for Business 2016、Silverlight 5。最大深刻度は「緊急」、悪用可能性指標は「1」となっている。

リモートでのコード実行に対処する Silverlight 用のセキュリティ更新プログラム (3106614)(MS15-129)

MS15-129は、Silverlightに複数の脆弱性が存在し、最悪の場合、リモートでコードが実行されるというもの。

読み取り、書き込みのアクセス違反を引き起こす可能性のある、特定の「開く」「閉じる」という要求をSilverlightが不適切に処理した場合にリモートでコードが実行される危険性があるほか、メモリ内のオブジェクトを適切に処理しないため、ポインターの値が予測され、ASLRセキュリティ機能の効果を低下させられることで、情報漏えいが発生する可能性がある。

対象となるのは、Silverlight 5で、最大深刻度は「緊急」、悪用可能性指標は「1」となっている。

リモートでのコード実行に対処する Microsoft Uniscribe 用のセキュリティ更新プログラム (3108670)(MS15-130)

MS15-130は、Unicodeの文字列を描画するためのAPIであるWindows Uniscribeに脆弱性が存在。リモートでコードが実行される危険性があるというもの。

攻撃者は特別な細工を下ドキュメントを開かせたり、フォントが埋め込まれているWebサイトにアクセスさせるなどして攻撃が実行される。

対象となるのは、Windows 7、Server 2008 R2。最大深刻度は「緊急」、悪用可能性指標は「3」となっている。

リモートでのコード実行に対処する Microsoft Office 用のセキュリティ更新プログラム (3116111)(MS15-131)

MS15-131は、Microsoft Officeに複数の脆弱性が存在し、リモートでコードが実行されるというもの。このうち、メモリ破損の脆弱性の1つでは、すでに悪用が確認されており、早急な対策が必要となる。

メモリ内のオブジェクトを適切に処理しない脆弱性では、特別に細工されたファイルを開くことで攻撃が行われる。また、特別に細工されたEメールを開くだけでも攻撃が行われる脆弱性も存在する。こちらは、Outlookでメッセージのプレビューを無効にする、HTMLでのメールの閲覧を無効にすることで回避することもできる。

対象となるのは、Office 2007/2010/2013/2016、Office for Mac 2011/2016、Office互換機能パック、、Excel Viewer。最大深刻度は「緊急」、悪用可能性指標は「0」(悪用の事実を確認済み)となっている。

その他の脆弱性。

これに加え、緊急度「重要」の脆弱性が4件公開されている。このうち、MS15-135は、すでに悪用された事実が確認されており、早急な対応が必要だ。

・リモートでのコード実行に対処する Microsoft Windows 用のセキュリティ更新プログラム (3116162)(MS15-132)

・特権の昇格に対処する Windows PGM 用のセキュリティ更新プログラム (3116130)(MS15-133)

・リモートでのコード実行に対処する Windows Media Center 用のセキュリティ更新プログラム (3108669)(MS15-134)

・特権の昇格に対処する Windows カーネル モード ドライバー用のセキュリティ更新プログラム (3119075)(MS15-135)