IPA(独立行政法人情報処理推進機構)は10日、標的型サイバー攻撃の被害事案が増えていることを受け、企業・組織の経営者、システム管理者向けに、サイバー攻撃の確認やコンピュータウィルスの感染確認を促す注意喚起を行った。

IPAは、サイバー攻撃の確認方法として、ファイアウォールやプロキシサーバーのログ確認を挙げている。数秒、数分間隔で外部C&Cサーバー(感染PCへ命令を送るサーバー)へ継続的に通信するなど、通常では起こりえない通信があるか確認する。合わせて、外部へ接続する際にプロキシサーバーを経由させている場合、直接外部へ接続するといった、業務上想定していない通信がないかを確認する。

また、サーバーから外部へ不審な通信がないか、あれば正常な通信か確認すると同時に、想定されていないアカウント、端末やサーバー、管理者からのログインがないかチェックを行う。

組織内でActive Directoryサーバーやファイルサーバーなどを利用している場合、見覚えのないタスクがタスクスケジューラーへ登録されていないか、あるいはイベントログに見覚えのないタスクが実行された形跡がないか確認する。

上記のポイントを確認し、万が一不審と思われる事柄を発見した際は、被害を最小限に抑えるために、該当端末をネットワークから切り離し、端末や通信ログなどの詳細な調査を行う。加えて、不審な通信先を発見した場合は、さらなる通信を防ぐため、ファイアウォールやプロキシサーバー、Webフィルタリングシステムを用い、不審な通信先とのアクセスをブロックするといった対策が必要となる。

該当端末を踏み台にして、既に他の端末へウイルス感染が広がっている可能性も考えられるため、不審な通信を発見した場合はセキュリティベンダをはじめとした専門家に相談するなど、正確な被害範囲や感染原因を把握した上で対策を進めることが重要だとしている。

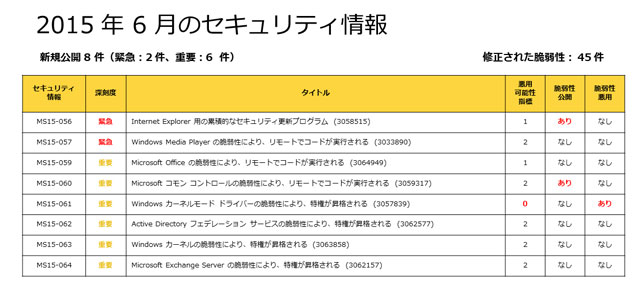

また、一度攻撃を受けて侵入されてしまうと、Active Directoryサーバーなどの内部サーバーの脆弱性も悪用されてしまうため、継続的な脆弱性対策として、クライアント端末だけでなく、サーバーにもソフトウェア更新プログラム(パッチ)の適用を呼びかけている。