トレンドマイクロは、2015年第1四半期セキュリティラウンドアップを発表した。これは、2015年1月から3月までの日本国内および海外のセキュリティ動向を分析したものである。すべてを紹介することは紙数の関係で不可能なので、興味深い事例をいくつか紹介したい。

検出台数が前年同期比1.5倍増ネットバンキング被害

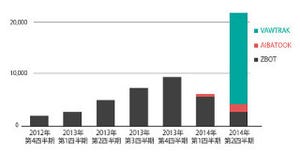

これまでのセキュリティラウンドアップでも指摘されてきたが、国内のネットバンキング被害が常態化してきている。2015年第1四半期の主要オンライン銀行詐欺ツールの検出台数は8300件となった。2014年の同時期では、5600件と比較すると1.5倍となる。トレンドマイクロでは、一向に収束する気配がないと注意喚起している。

また、これらのオンライン銀行詐欺ツールを感染させる方法として、

- マルウェアスパム

- マルバタイジング(不正広告)

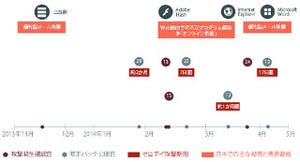

などがある。まず、マルウェアスパムであるが、ウイルスなどの頒布を目的としたものである。その1つにWERDLODがある。WERDLODは、大手オンラインショッピングモールからの請求書を装う。invoice_10_02_2015.rtfが添付されている(図2)。

この添付ファイルを実行すると、WERDLODに感染する。攻撃方法であるが、従来のオンライン銀行詐欺ツールと異なり、プロキシ設定を改変し中間者攻撃(MitM=Man in the Middle:通信の途中に割り込み二者間の通信内容を盗聴する)を行う(図3)。

このように難読化されているのも特徴である。ある設定ファイルには、日本国内の金融機関が15件含まれていた。さらに悪質な点は、不正なルート証明書を感染したPCにインストールし、正しいSSL通信が成立しているように見せかける。結果、従来のZBOTやVAWTRAKが行うWebインジェクション攻撃と比較し、発見されにくい。また、WERDLOD自体を削除しても、改変されたプロキシ設定が残る間、中間者攻撃が継続する。

後者では、アダルトサイト上の広告コンテンツが改ざんされ、脆弱性攻撃サイトへ誘導するスクリプトが仕込まれていた(図4)。

トレンドマイクロでは、今後も被害の拡大が予想されると指摘する。全国銀行協会の公表によると、2015年1月~3月における個人口座からの不正送金被害は過去最高の2億7900万円となったとのことだ。そして、攻撃対象が、大手銀行だけでなく、中小規模の金融機関も対象となっている。これは、セキュリティのあまい点を狙ってのことと推察される。

また、海外で使われた手口が日本でも使われる可能性も指摘する。たとえば、WERDLODは2014年9月にスイス、オーストリアなどで確認された(スイスで確認されたことからエンメタル作戦と呼ばれる)。同じように、金融機関のシステム自体に侵入して不正送金を行うような標的型サイバー攻撃も、日本で発生する可能性を指摘する。

フィッシング詐欺は前年同期比2.8 倍増

フィッシング詐欺も増加している。図5は、フィッシング詐欺サイトをアクセスブロックした推移を表したものである。

2014年の同時期の2.8倍となっている。トレンドマイクロでは、さらに、どのようなブランドやサービスを標的としているかを調査した。標的となったブランドやサービスが特定できたおよそ9 万5千件のフィッシング詐欺サイトのうち、44%がネットショッピング関連であった。以下、オンラインゲーム関連(29%)、Apple関連(12%)と続く(図6)。

フィッシング詐欺というと、一昔前に流行った攻撃というイメージがある。この点についてトレンドマイクロでは、攻撃者がユーザーの認証情報を窃取するために、フィッシング詐欺は、まだまだ有効な攻撃と認識していると分析している。特に、パスワードの使い回しなども多く、一度でも認証情報が詐取されると、大きな被害に繋がりかねない。

国内で、ネットショッピングやオンラインゲームが多数を占めたのは、国内でのユーザーが多いことが原因と推察される。こうして、攻撃者はその地域や国などの状況に合わせた攻撃を行ってきている。このあたりにも注意が必要であろう。

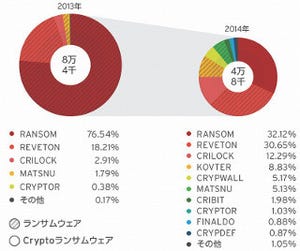

海外では、企業を標的にしたCryptoランサムウェアの急増

ランサムウェアは、身代金要求型不正プログラムと呼ばれるもので、画面をロックしたりして、解除するためには金銭を支払わせるものだ(支払っても直る可能性は低い)。Cryptoランサムウェアは、画面ロックではなく、ファイルを暗号化してしまう。非常に悪質な行為を行う。図7は、ランサムウェアに感染したPCの推移をグラフにしたものである。

Cryptoランサムウェアの比率が急増している。そして、2015年には攻撃対象に大きな変化が見られた。一時期、猛威をふるったCryptoLockerを模倣したCryptoランサムウェアに、CryptoFortressがある。このCryptoFortressは、共有フォルダ内のファイルを暗号化する。つまり、企業などを標的にしているのである。また、Webサーバーの各種データベースを暗号化するCRYPWEBのようなCryptoランサムウェアも検出された。

Cryptoランサムウェアへの対策であるが、かなり強固な暗号が使われており、ファイルを元に戻すことは非常に難しい。となると、唯一の対策はバックアップとなる。一方で、攻撃者は、亜種や暗号化モジュールを加えるだけで簡単にCryptoランサムウェアを作成できる。多くの被害をもたらすことになる。

図8は、国別のランサムウェアの感染数を比較したものである。現時点では、米国での感染数1位となって、他の国との差も大きい。日本に目をむければ、(Crypto型も含め)いくつかのランサムウェアは検出されている。CRYPWEBに関しては、日本トレンドマイクロのサポートセンターで、被害に関する法人からの問い合わせを3月中に3件受けている。すでに国内にも侵入している。上述したオンライン銀行詐欺ツール同様、国内でもいつ大流行するかわからない。またトレンドマイクロでは、、共有ネットワーク上のファイルが暗号化されることで、特に法人ユーザーにとっては大きな問題となることが予想されると注意喚起している。

今回のセキュリティラウンドアップのサブタイトルには、「マクロ型の復活」という言葉が含まれていた。これはOfficeなどのマクロ機能を悪用した手口が復活してきていることを意味する。マクロ型ウイルスは過去において、かなりの猛威をふるった。しかし、最近ではほとんど使われることがなかった。そのため、今のユーザーには知らない脅威、つまり無防備な状態となった。そこを攻撃者が狙ったのである。ほかにも、興味深い事例もある。ぜひ、一読してほしい。