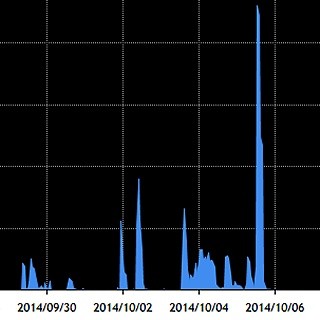

一般社団法人JPCERTコーディネーションセンター(JPCERT/CC)は22日、Microsoftが公開したセキュリティアドバイザリ「3010060」に関して注意喚起を行った。いわゆるゼロデイ脆弱性で、限定的な標的型攻撃も確認されているとのこと。

|

|

Microsoft TechNetの「日本のセキュリティチーム」ブログより |

セキュリティアドバイザリ「3010060」は、「Microsoft OLE の脆弱性により、リモートでコードが実行される」というもの。この脆弱性により、特別に細工されたOLEオブジェクトを含むMicrosoft Officeファイルをユーザーが開いた場合、リモートでコードが実行される可能性がある。攻撃者が、現在のユーザーと同じ権限を取得する危険性も潜む。

日本時間の2014年10月22日時点で、この脆弱性を解消するセキュリティ更新プログラムは提供されていないが、Microsoftは以下の回避策を示している。

・Enhanced Mitigation Experience Toolkit(EMET)のAttack Surface Reduction(ASR)機能を使用するよう設定を追加する

典型的な攻撃の例としては、「細工したMicrosoft Officeファイルをメール添付で送り付け、ユーザーに開かせようとする」、「細工したWebサイトへユーザーを誘導し、Webサイトに配置した悪意あるMicrosoft Officeファイルを開かせようとする」などがある。セキュリティ更新プログラムが提供されるまでは、Microsoft Officeファイルを開くときは細心の注意を払うように心がけたい。

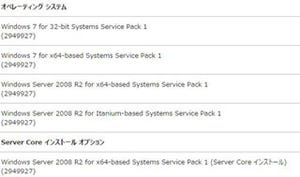

影響を受ける製品とバージョンは以下の通り。

・Windows Vista Service Pack 2

・Windows Vista x64 Edition Service Pack 2

・Windows Server 2008 for 32-bit Systems Service Pack 2

・Windows Server 2008 for x64-based Systems Service Pack 2

・Windows Server 2008 for Itanium-based Systems Service Pack 2

・Windows 7 for 32-bit Systems Service Pack 1

・Windows 7 for x64-based Systems Service Pack 1

・Windows Server 2008 R2 for x64-based Systems Service Pack 1

・Windows Server 2008 R2 for Itanium-based Systems Service Pack 1

・Windows 8 for 32-bit Systems

・Windows 8 for x64-based Systems

・Windows 8.1 for 32-bit Systems

・Windows 8.1 for x64-based Systems

・Windows Server 2012

・Windows Server 2012 R2

・Windows RT

・Windows RT 8.1