情報漏洩の原因の74%は外部からの攻撃

シマンテックは9月25日、都内で記者会見を開き、日本のWebサイトを標的にする攻撃の傾向を解説。同時に、解決策の1つとして同社のネットワーク型WAF(Web Application Firewall)の説明を行った。

2013年に発生した情報漏洩事件のうち、外部攻撃によるものは約1/3、個人情報漏洩に限れば74%が外部攻撃に起因するという。シマンテックの安達氏は、対策の必要性の高さを強調した。

外部犯行が多い理由は、脆弱性を抱えたWebサイトが多いこと。シマンテックの調査では、調査対象の77%が何らかの脆弱性を抱えており、さらに12%は重大な脆弱性のパッチが適用されていないそうだ。

|

|

|

外部からの攻撃を許す原因は、WebサーバーやWebアプリケーションが抱える(公開されている)脆弱性の存在で、これがサイト攻撃増大の理由になっている |

SQLインジェクションの攻撃は2005年頃から顕著になっている問題だが、いまだに多くの攻撃に使われている |

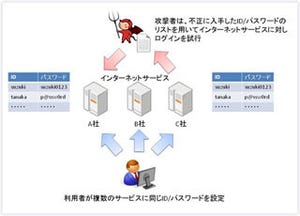

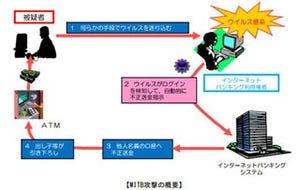

また、現在の不正アクセスは金銭目的が主流となり、「金になりそうなデータが取れるなら相手を問わない」という目的意識がある。脆弱性の有無に関しても、検索エンジンを使えば情報を得られる。結果として、シマンテック製品でブロックされる攻撃数は2012年から2013年で23%増大しているという。

具体的な攻撃手法としては、シマンテックのWAFサービスを利用したデータを分析したところ、SQLインジェクション、ディレクトリトラバーザル、PHPを使用した攻撃、コマンドインジェクションといったものが2013年後半から大きく上昇しているという。これらはWAFを使うことで防御可能だ。また、IPAが発行した「2014年度版 情報セキュリティ10大脅威」のTOP5のうち3つは、WAFで防げるという。

|

|

|

今年の6カ月平均値で、SQLインジェクションは17万回、PHPの脆弱性を利用したものが14万回以上と、多くの攻撃が実際に日本で検知された |

IPAの情報セキュリティ脅威でトップ5を占める3つに関しては、WAFを使えば対処可能だ |

続いて安達氏は、先ほど挙げた4つの攻撃手法(SQLインジェクション、ディレクトリトラバーザル、PHPを使用した攻撃、コマンドインジェクション)に加えて、Apache Strutsの脆弱性について説明した。まだ件数は少ないものの、Apache Strutsの脆弱性を悪用する攻撃事例が増えつつある。

Apache StrutsはオープンソースのWebアプリケーションフレームワークで、比較的よく使われている。2013年と2014年に脆弱性が公表されてからというもの、攻撃が増えているのだ。さらに、Apache Struts 1はすでにサポートを終了しており、公式な改修は望めない。

脆弱性の問題を運用サイドで対処する

Webアプリケーション開発当時は問題がなくても、後日になって脆弱性(と攻撃手法)が発見されれば対応が要求される。改修にかかる費用と期間、そして企業内の開発者リソース不足が問題だ。そこで、脆弱性が発見されるたびに開発リソースを割いて対処するのではなく、WAFを利用して脆弱性の防御・緩和を行うことは、企業として現実的な対処策の1つだろう。

|

|

|

Webサイトに脆弱性が見つかっても、予算や開発リソースの問題で改修に多くの時間を費やしている。IPAの調査でも、脆弱性の修正に長い時間を費やすケースが多い |

脆弱性をWAFで防御・緩和するという手段を使えば、運用保守で対処できる。クラウド型WAFの場合は初期導入コストや導入期間でメリットがある |

WAF導入には一般的にアプライアンス製品を使うが、導入完了までおおむね半年程度かかるという。これに対しシマンテックが日本で独自に提供しているクラウド型WAFの場合、DNSをシマンテックのWAFセンターを経由するように変更するだけで、WAF機能が利用できるようになる。システム改修も不要だ。また、シグネチャ変更や、年100回ほどあるアップデート作業はすべてシマンテック側で行うため、手間がかからない。

このサービスはすでに3年前から行われており、導入実績も650社を超えるという。導入事例として、「自社でWAFを運用していたが、アップデートにかかる手間が軽減された」、「サイト改ざん被害で全面閉鎖したが、復活まで17日で済んだ」といった例が紹介された。

大規模サイトの場合、CDNによる負荷分散に加えて、WAFサービスを利用する手段もある。一方で、主な閲覧者が日本のみという中小規模サイトの場合、シマンテックのWAFサービスがコストパフォーマンスに優れているという。安達氏は「検知の不満で解約された例はない」と延べ、セキュリティベンダーならではの質の高さを強調していた。