世界中で被害が多いマルウェア「GameOver Zeus」の活動停止作戦

米司法省は6月2日、インターネットバンキングを主な標的として、世界的な脅威となっているマルウェア「GameOver Zeus」(以下、GOZ)の活動停止を目的とした大規模な摘発作戦を行ったと発表した。

この作戦は、米国連邦捜査局(FBI)や欧州刑事警察機構(ユーロポール)、日本の警察庁も加わる国際的なものだ。民間企業からも、マイクロソフト、シマンテック、トレンドマイクロなど、複数の企業が協力している。

|

|

|

FBIの資料より。100万台以上のPCがGOZに感染し、その25%が米国内に存在するという。今回の作戦は10カ国の協力で行っている |

GOZの説明図。ボットネットを介してやり取りを行う金銭目的のものだ。ボットネットにP2Pを使用しているので、外部からの停止が難しい。GOZには、他のプログラムをインストールする機能もある |

GOZは、日本でも問題となっている「Zeus」のソースコードを利用した亜種だ。現在のバージョンには、暗号化技術をはじめ、DGA(Domain Generation Algorithm:定期的に指令サーバーのドメインを変更して追跡しにくくする技術)、P2P通信技術が組み込まれている。シマンテックの発表によれば、駆除を困難にするルートキット技術も加わっているという。

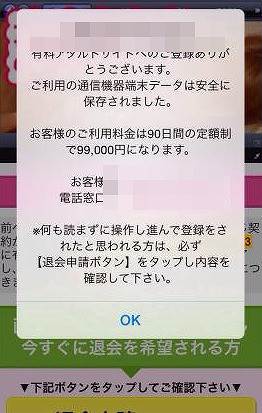

感染すると、自分のキーボード入力を攻撃者に盗み取られてしまったり、特定URL(Webサイト)の表示内容をローカル側で改ざんされたりする。現在は主に、インターネットバンキングの不正送金に悪用されることが多い。

マイクロソフトの発表によると、GOZの感染PCは世界で50~100万台。被害額は1億ドルを超えていると推定されている。日本でも複数のマルウェアによるインターネットバンキング被害が広がっており、2014年の被害金額はすでに2013年を上回っている(被害額は5月9日までに14億1,700万円)。

|

|

|

警察庁発表の資料より。GOZに感染したPCの20%が日本にあることを示している |

シマンテックの資料より。2013年と2014年の観測だと、日本におけるGOZ感染数は全体の7%で4位タイ。なお、各国の感染数は調査方法と期間によって異なる |

GOZは壊滅したのか

今回の作戦では、まず、指令サーバー(GOZが悪用しているボットネットに指令を流すサーバー)に使われるであろうドメインをFBIが差し押さえた。同時に、ボットネットのP2Pネットワークに組み込まれたIPアドレスを特定し、各国のCERT(Computer Emergency Response Team)やプロバイダとも協力して、感染PCの所有者に対してマルウェアの駆除を依頼しているようだ。

結果はどうかというと、主な指令サーバードメインはFBIの差し押さえで停止したが、将来的にP2Pネットワークを使って復活する可能性は否定できない。というのも、2012年にポーランドがGOZの壊滅作戦を2度行ったものの、復活した過去があるからだ(参考のPDF資料)。P2Pネットワークを一気に止めるのは難しいので、広範囲かつ長期の対応が必要となるだろう。

ちなみに、マイクロソフトは過去数回、ボットネットの活動停止作戦を行っている。当時「これらの取り組みによって犯罪を行うコストを上げて『ワリに合わないようにする』のが目的」(日本マイクロソフト チーフセキュリティアドバイザーの高橋 正和氏)とコメントがあった。

|

|

|

「slavik」ことEvgeniy Mikhailovich Bogachev(エフゲニー・ミハイロビッチ・ボガチェフ)氏が、ボットネットの管理者としてFBIから指名手配されている。トレンドマイクロによると、GOZの指令系統は1つしかないようだ |

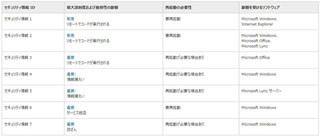

以前にマイクロソフトが示したボットネット停止作戦の一覧。今回、マイクロソフトの作戦コード名は「Operation b157」となっている |

普段からの対策は?

最後に、エンドユーザーがこの手のマルウェアを避けるためにはどうすればいいだろうか?

基本的にこの手のマルウェアは、何らかの脆弱性を使ってPCに感染する。すでに公開されている脆弱性を解消するために、OSやインストールしているアプリケーションの定期的なアップデートを心がけたい。

OSやWebブラウザ、プラグインに脆弱性があると、悪意のあるWebサイトを閲覧するだけでマルウェアに感染してしまう。以前は「怪しいサイトにアクセスしない」という対処方法があったが、最近は大手サイトが改ざん被害を受けてマルウェアを仕込まれるといった報道もある(よく使うWebサイトを見ただけで自分のPCがマルウェアに感染する)。昨日まで問題なかった大手サイト、著名サイトとはいえ、明日も安心とは限らない。よって、脆弱性のないPCにするのが最大の防御方法となる。

具体的には、毎月第二水曜日にマイクロソフトが定例アップデートを行うので、その日には忘れずにWindowsアップデートを実行する(多くのPCは自動実行する設定のはず)。また、最近はWindowsそのものの脆弱性だけでなく、Java、Adobe Flash、Adobe reader、Microsoft Officeの脆弱性を狙う攻撃が増えている。Microsoft updateだけでなく、自分のPCにインストールしているアプリケーションのアップデートも、忘れずに行う必要がある。

その上で、ある程度安心できる統合セキュリティソフトを導入しておくのがよいだろう。注意したいのは、セキュリティソフトのサポート期間が切れたら、必ず延長しておくことだ。セキュリティソフトのサポートが切れると、単にシステムを重くするだけで意味がない。

「怪しいメール」にも注意して行動したい。この場合、メールに書かれたURLをクリックすると、マルウェアのダウンロードサイトに誘導される。少なくともURLの確認や、メールに書かれていることが実際に話題になっているかなどを検索するとよいだろう。