IPA(独立行政法人情報処理推進機構)は20日、Microsoft Officeなどが抱えている脆弱性を悪用した、日本国内の組織に対する標的型攻撃が確認されたことを発表。同日時点で、この脆弱性を解消するMicrosoftの修正プログラムは提供されていないが、Microsoftが提示している回避策の適用を呼びかけている。

この脆弱性は、Microsoft Officeの各バージョン、Windows Vistaなどに存在。悪用されたPCは、攻撃者からリモート制御されるといった危険性がある(マイクロソフトサポート情報、およびセキュリティアドバイザリ「2896666」)。

今回、IPAで確認した事例は、国内の民間企業などに対する標的型メール攻撃。メール件名/本文/添付ファイルに日本語が使われ、添付ファイル名は「履歴書.zip」。このzipファイルを解凍して、そこに含まれるWord文書を開くと、先述の脆弱性を通じてマルウェアに感染してしまう。

IPAでは「業務上、添付ファイルを開いて内容を確認する必要がある、組織外向けの問い合わせ窓口へのメールを装うという手口」としている。また、攻撃にWord文書ファイルが使われるとは限らず、別形式のファイルや、Webサイトへの誘導といった手段が用いられる可能性も指摘。対策の実施を勧告している。

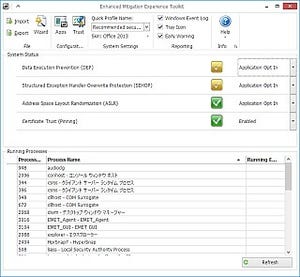

対策としては、Microsoftが提供している「Fix it 51004」を適用すること。IPAが入手した攻撃メールの検体で試したところ、「Fix it 51004」を適用した環境では攻撃が失敗する(マルウェア感染しない)ことを確認したという(ただし他の攻撃に対して有効であるという保証はない)。もう1つ、Microsoftが提供する脆弱性緩和ツール「EMET」の導入と適用も、効果を見込める。