シマンテックは、一太郎の脆弱性攻撃を既に日本国内において確認しているとして、同社オフィシャルブログにレポートを掲載している。

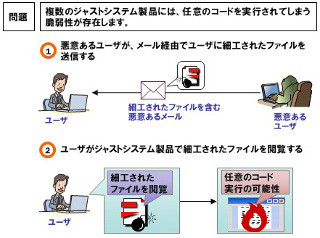

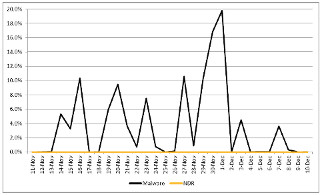

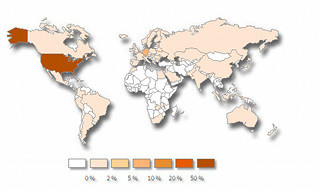

同社ブログによると、シマンテックでは1月中頃に脆弱性の悪用を確認しており、被害は日本のユーザーに限られている。この攻撃では通常、圧縮ファイルを伴った形で行われ、正常な一太郎文書(.jtdファイル)、改改変された隠しファイル属性のJSMISC32.DLL、.jtd拡張子の付いた悪質なDLLファイル(隠しファイル属性設定)が含まれる。一太郎文書を開くと、通常はインストールパスかシステムディレクトリに存在するJSMISC32.DLLをフォルダ内で実行し、同じフォルダにある悪質な.jtdファイルをロードすることで悪用へとつながる。シマンテックでは、攻撃に利用されているファイルを含む圧縮ファイルを「Bloodhound.Exploit.489」として検出するとしている。

なお、ジャストシステムでは、Webサイトにて今回の脆弱性回避のためのアップデータを公開しており、アップデータの適用、セキュリティソフトを最新の状態に保つよう、改めて呼びかけている。